L’écosystème eSIM englobe de nombreux acteurs et nécessite davantage de flexibilité par rapport à l’écosystème SIM, d’autant que l’exposition aux risques va s’accroître par le nombre d’objets connectés qui vont pouvoir être ajoutés grâce à l’eSIM.

L’Embedded SIM (eSIM[1]) est une carte SIM qui peut être programmée à distance et intégrée dans tout type de terminal mobile, qu’il s’agisse du marché grand public (montres connectées, smartphones, etc.) ou du marché M2M – “Machine à Machine” – (compteurs, voitures connectés, etc.).

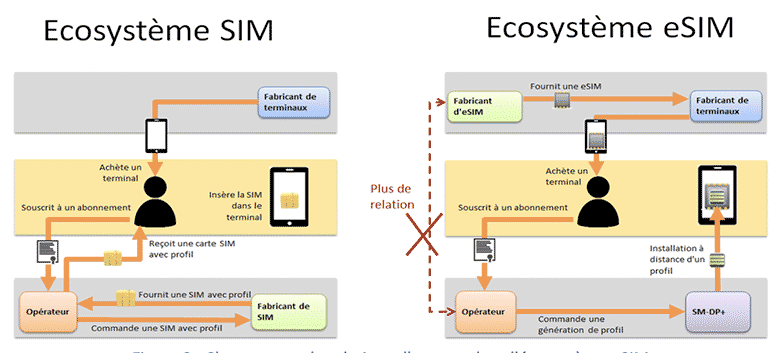

Cependant, cette évolution modifie certaines relations entre acteurs qui, dans le contexte de la carte SIM, étaient essentielles pour gérer les risques et assurer la confiance. Typiquement, l’opérateur a un rapport client-fournisseur direct avec le fabricant de cartes SIMs, ce qui lui permet de les valider et d’évaluer son exposition au risque. Dans le contexte de l’eSIM, la perte de cette relation directe et les modifications de l’écosystème requièrent la définition de nouveaux mécanismes entre les parties impliquées – fabricants des eSIM, des chipsets, des terminaux et les opérateurs – pour maintenir les objectifs de sécurité.

Cet article montre comment atteindre ces objectifs en associant les méthodes existantes de certification avec la création d’une organisation regroupant les différents acteurs de l’écosystème eSIM dans un modèle de coresponsabilité. Construite autour d’un nouveau rôle appelé “Security Panel”, cette organisation vise à créer une base de connaissances sur le niveau de sécurité de l’eSIM et à fournir un cadre pour partager des informations concernant des surfaces d’attaque ou des évaluations de risque.

Associée à la certification des éléments techniques du système eSIM, ainsi qu’aux processus de gestion de risques et de prise de décisions propres à chaque acteur, cette organisation permet à l’eSIM d’atteindre un niveau de confiance équivalent à celui obtenu avec la carte SIM classique.

Comment l’écosystème est-il modifié de la SIM à l’eSIM ?

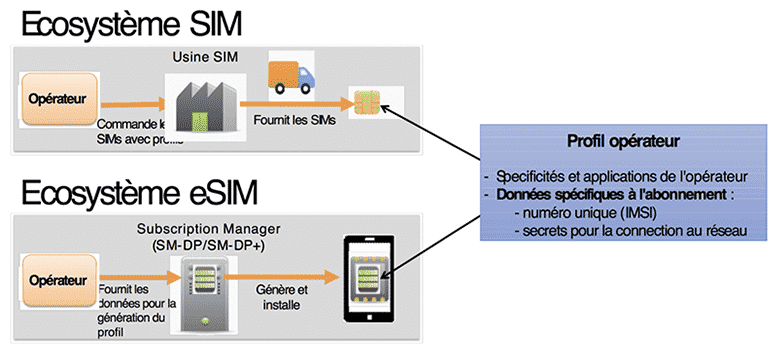

La SIM est un composant indépendant de tout terminal mobile et commercialisée par l’opérateur. Elle comporte toutes les données spécifiques à un abonnement au réseau mobile (IMSI, clé secrète d’accès réseau et paramètres, applications sécurisées, etc.). C’est l’utilisateur final qui associe la SIM au terminal en l’insérant dans l’emplacement prévu à cet effet.

L’eSIM est une carte SIM programmable à distance. Elle sera par conséquent, dans la plupart des cas, intégrée au terminal sous forme de composant discret ou dans le futur directement implémentée dans un chipset du terminal. Par conséquent, un équipement peut être commercialisé avec une eSIM sans aucune donnée préalable de connexion au réseau mobile. En effet, une fois le terminal acheté, le “profil opérateur” qui désigne l’ensemble des données caractérisant un abonnement peut être installé sur l’eSIM et activé à distance par l’utilisateur ou par un gestionnaire d’une flotte d’équipements mobiles.

Durant la vie du terminal, différents profils (pouvant relever d’opérateurs différents) peuvent être installés et activés dans son eSIM. Les profils sont créés et installés par des serveurs appelés

“SM-DP[2]” ou “SM-DP+”. Ces serveurs installent les profils via une connexion Wi-Fi ou via la connectivité apportée par un autre profil opérateur déjà disponible dans l’eSIM.

Figure 1 : SIM, eSIM et installation du profil opérateur

Dans le contexte des cartes SIMs, l’opérateur achète ces composants et gère les aspects sécurité au travers des tests de validation et du contrat bilatéral liant l’opérateur et le fabricant de cartes.

Au contraire, dans la plupart des cas, l’eSIM est choisie par le fabricant de terminaux pour y être intégrée sans que l’opérateur n’intervienne dans le processus. En conséquence, l’opérateur n’a généralement plus la possibilité de valider un type d’eSIM particulier avant d’y installer ses profils, ce qui modifie le modèle de confiance par rapport au contexte de la SIM.

Pourtant, du fait que son profil contenu dans l’eSIM permet l’accès à son réseau, l’opérateur assume à cet égard les mêmes risques avec l’eSIM qu’avec la SIM. Les menaces sécurité (tels que le clonage de profil, le déni de service sur l’accès réseau ou le vol de données client) peuvent avoir de sérieux impacts sur la réputation de l’opérateur et sur ses revenus. De plus, puisque l’eSIM est généralement scellé dans le dispositif, un problème éventuel touchant l’eSIM peut affecter l’ensemble du terminal et entraîner des coûts supplémentaires.

Les changements liés au développement des eSIM affectent par conséquent toutes les parties prenantes, qu’il s’agisse des opérateurs, des fournisseurs de services (banques, sociétés de transport, etc.), des fabricants d’eSIMs et de composants sous-jacents, ou des fabricants de terminaux. Il est donc essentiel que chacun trouve un moyen pour protéger et assurer la sécurité de ses propres ressources.

Figure 2 : Changement de relations d’acteurs dans l’écosystème eSIM

Comment les parties prenantes peuvent-elles avoir confiance en l’eSIM ?

Etant donné que, dans le cas de l’eSIM, une majorité de terminaux mobiles sont mis sur le marché via des canaux de distribution n’impliquant pas l’opérateur, la multiplication de contrats bilatéraux entre fabricants de terminaux et opérateurs suivant le modèle de la SIM n’est pas une solution adéquate. Cette solution sera d’autant moins adaptée avec la croissance attendue des objets connectés et des cas d’usage liés à la 5G (IoT, industrie 4.0, V2X, etc.), qui compliqueront encore la faisabilité de relations contractuelles directes.

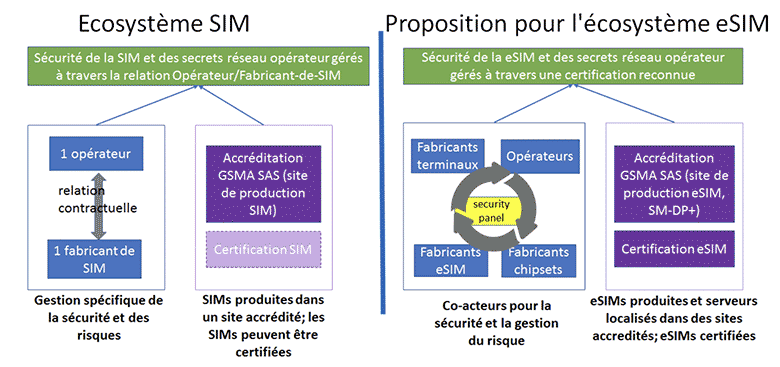

Pour répondre à ces nouveaux défis, le premier outil repose sur la certification des différents composants de l’écosystème eSIM : les sites de production des eSIMs, les terminaux et les plates-formes de service (comme les SM-DP(+)). Les spécifications de la GSMA exigent que l’eSIM soit certifiée sur la base des Critères Communs EAL4+, ce qui correspond à un niveau de certification globalement reconnu pour des services comme le paiement et l’identité. De plus, les sites de production des eSIMs et les plates-formes de service SM-DP(+)) sont accrédités “SAS” (“Security Accreditation Scheme”) par la GSMA, ce qui exige que des audits soient menés sur les sites opérationnels afin de s’assurer de l’application des mesures de sécurité nécessaires à la protection des données et processus sensibles.

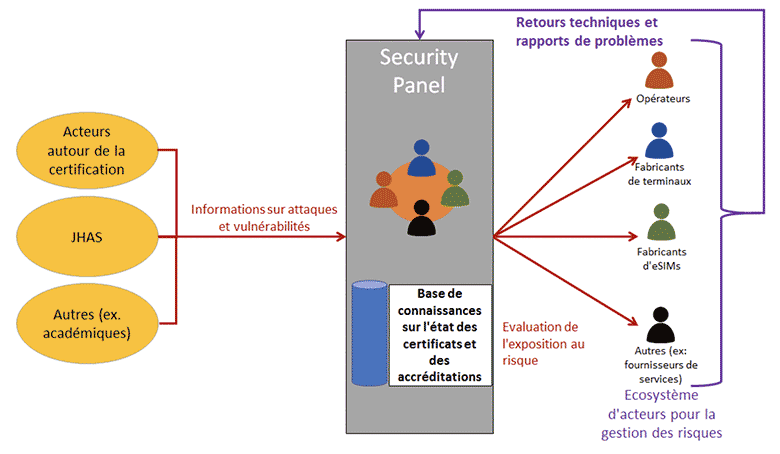

Le second outil consiste à mettre en place des échanges multilatéraux entre les parties prenantes de l’écosystème eSIM qui remplacent les relations bilatérales entre fabricants de cartes SIM et opérateurs. Cette nouvelle organisation, illustrée en Figure 3, a pour objectif d’atteindre avec l’eSIM un niveau de sécurité et de confiance comparable à celui atteint par la SIM.

Figure 3 : Comment obtenir la même confiance avec l’eSIM qu’avec la SIM

Security Panel : le rôle et les relations des acteurs de l’écosystème

Comme indiqué ci-dessus, l’objectif du Security Panel est de remplacer la relation bilatérale opérateur/fabricant de SIM par une collaboration des parties prenantes de l’écosystème (opérateurs, fabricants de terminaux, fabricants d’eSIMs et fournisseurs de plateformes) et par le partage d’informations pertinentes, encourageant ainsi l’émergence d’un modèle de confiance de l’écosystème eSIM.

Le Security Panel rassemblera des informations et des retours d’expérience techniques sur des éventuelles attaques et vulnérabilités fournis par des entités intervenant dans la certification, par exemple le JHAS, les industriels ou d’autres entités comme des acteurs académiques. Il pourra par exemple émettre des rapports informatifs à destination de ses membres concernant l’état des certifications, l’évaluation de risques, etc. Il devra observer en permanence les évolutions des menaces et des solutions de sécurité visant le marché eSIM, ainsi que les évaluations et les certifications des produits eSIM.

En étant informés de la sécurité des composants eSIM via le Security Panel, les opérateurs et les fournisseurs de service pourront alors décider d’installer ou non leurs profils ou services sur un type d’eSIM particulier en fonction leurs propres processus de gestion de risques et des réglementations en vigueur.

Les modalités d’instanciation du Security Panel dans les différents marchés concernés par l’eSIM sont des sujets à étudier. Il reste en particulier à concevoir les statuts juridiques possibles de cette organisation ainsi que les obligations et responsabilités (individuelles et collectives) de ses membres dans des périmètres réglementaires différents.

Figure 4: Les objectifs du Security Panel

Conclusion

L’écosystème eSIM englobe de nombreux acteurs et nécessite davantage de flexibilité par rapport à l’écosystème SIM, d’autant que l’exposition aux risques va s’accroître par le nombre d’objets connectés qui vont pouvoir être ajoutés grâce à l’eSIM.

Ce changement d’écosystème constitue un défi pour les opérateurs et les fournisseurs de service car ils sont soumis aux mêmes risques qu’avec la SIM alors qu’ils disposent d’une visibilité et d’un contrôle moindres sur le composant eSIM. Les fabricants de terminaux sont également impactés puisque, dès lors que l’eSIM devient une partie indissociable du terminal, une défaillance sur ce composant affecte le terminal dans sa globalité.

Dans ce nouveau contexte, aucune partie prenante ne souhaitera assumer seule l’ensemble des responsabilités. Le modèle proposé dans cet article encourage les différentes parties de l’écosystème eSIM à être co-acteurs et co-responsables de la sécurité liée à l’eSIM. L’objectif est d’apporter un niveau de confiance similaire à celui obtenu avec la SIM. Pour ce faire, le modèle proposé consiste à certifier les différents éléments du système eSIM et à permettre à chaque acteur d’avoir accès à des évaluations de risques et des analyses de surfaces d’attaques qu’il pourra utiliser dans ses propres processus de gestion de risques et de prises de décisions.

[1] “The SIM for the next Generation of Connected Consumer Devices”; www.gsma.com

[2] Subscriber Management Data Preparation

Articles connexes :

– eSIM

– eSIM : embarquement immédiat dans les réseaux et services de téléphonie mobile !

– Orange au cœur de l’innovation avec la nouvelle génération de carte SIM

– L’e-SIM vient accompagner et accélérer le développement de l’IoT

Quelques définitions dans l’écosystème eSIM :

Certificat SAS

La GSMA gère le schéma d’accréditation SAS (“Security Accreditation Scheme”) qui permet aux opérateurs d’évaluer la sécurité de leurs fournisseurs de SIM et d’eSIM (SAS-UP : schéma d’accréditation pour la production de SIM et eSIM) ainsi que celles des plateformes SM-DP(+) (SAS-SM : schéma d’accréditation pour la gestion des souscriptions).

Fabricant de terminaux

Le fabricant de terminaux intègre l’eSIM fournie par son fabricant et développe, au niveau du terminal, les interfaces conformes aux spécifications.

Fabricant d’eSIM

Cet acteur intervient dans la fabrication et la vente des eSIMs. Il interagit avec :

o la GSMA, pour obtenir le certificat nécessaire pour la fabrication des eSIMs,

o le fabricant de terminaux auquel il fournit les eSIMs.

GSMA

La GSMA est une organisation qui soutient et promeut les opérateurs mobiles qui utilisent les standards 3GPP. Elle fournit les exigences fonctionnelles et sécuritaires pour la conception des eSIMs. La GSMA interagit avec divers acteurs de l’écosystème. Elle est responsable de la conduite des audits SAS des SM-DP(+) et des sites de production d’eSIMs. Elle gère les certificats des fabricants d’eSIM et ceux des entités SM-DP(+).

Opérateur

L’opérateur fournit un service de connectivité à un réseau mobile. Il interagit avec une entité SM-DP(+) pour fournir les données nécessaires à la génération de profil et pour autoriser le SM-DP(+) à générer et installer le profil sur l’eSIM.

Rôles impliqués dans la certification

Différentes entités sont impliquées dans le processus de certification de l’eSIM (le JHAS, les laboratoires d’évaluation, l’organisme de certification, etc.).

SM-DP(+) (“Subscription Manager Data Preparation”)

C’est un rôle tenu par une entité de confiance qui, par l’intermédiaire d’une plateforme, prépare et installe les profils de manière sécurisée sur les eSIMs. Tandis que le SM-DP+ relève du marché grand public (par exemple les smartphones), le SM-DP relève du marché M2M (par exemple les voitures connectées). Le SM-DP(+) interagit avec :

o l’opérateur,

o la GSMA pour obtenir un certificat SAS valide qui sera vérifié par l’eSIM durant la phase d’installation du profil,

o l’eSIM, durant la phase d’installation du profil, lorsque le SM-DP(+) vérifie l’éligibilité de l’eSIM et la validité du certificat du fabricant de l’eSIM.