Résumé

“La physique quantique comme solution pour sécuriser les communications du futur” – Orange s’associe aux enjeux opérationnels et de recherche du projet Quantum@UCA de l’Université Côte d’Azur, portant sur l’échange de clé cryptographique quantique sur un réseau métropolitain. Une convention d’expérimentation vient ainsi d’être signée entre les deux entités et va permettre à Orange d’une part de fournir une “fibre noire” pour l’échange d’états quantiques et d’autre part d’apporter son expertise en cryptographie. Via son équipe Quantum Photonics & Information, l’Université Côte d’Azur va apporter sa propre expertise dans le domaine de l’ingénierie et des technologies de la photonique quantique. L’objectif final est d’implémenter un système complet de canal sécurisé basé sur la physique quantique.

Article complet

La cryptographie sert depuis plusieurs millénaires à protéger les données, que ce soit pour en assurer la confidentialité, l’intégrité ou encore l’authenticité. Elle se base aujourd’hui sur la définition d’algorithmes, considérés comme publiquement connus, utilisant une ou plusieurs clés cryptographiques, qui doivent rester secrètes pour assurer la sécurité globale du système. Dans le cas de la cryptographie dite à clé secrète, sur laquelle cet article va se focaliser, cette clé est partagée entre les différentes entités autorisées. Il est alors au préalable nécessaire que ces dernières puissent la partager de façon secrète. Afin d’être complet, la cryptographie moderne fournit aussi des solutions à cette problématique d’échange ou de mise en accord de clé. La plus connue, notamment largement utilisée dans nos navigateurs Internet, est celle proposée par Whitfield Diffie et Martin Hellman dans les années 70. Elle se base sur la difficulté mathématique à calculer un logarithme discret sur des nombres suffisamment grands (par exemple 256 bits).

S’il ne fait aucun doute que les algorithmes cryptographiques actuellement déployés sont aujourd’hui parfaitement sécurisés, il est important de rester vigilant sur les menaces qui pourraient apparaître dans le futur, notamment celle liée à l’émergence des ordinateurs quantiques. En effet, il est aujourd’hui bien connu qu’un tel ordinateur serait capable de casser tout un pan de la cryptographie actuelle, dont notamment l’échange de clé de Diffie et Hellman, mais aussi d’autres systèmes aujourd’hui utilisés quotidiennement par exemple dans nos navigations Internet ou nos transactions bancaires !

Si ces ordinateurs à capacités supérieures ne sont pas encore disponibles, le risque est tellement élevé qu’il est important de trouver des alternatives à ces mécanismes cryptographiques utilisés quotidiennement.

Il s’avère que ces alternatives existent déjà et la recherche en cryptographie y travaille depuis plusieurs décennies. Plus précisément, il existe à ce jour deux approches un peu différentes. La première, communément appelée “cryptographie post-quantique” se base sur des problèmes mathématiques différents de ceux utilisés aujourd’hui. La seconde approche est très différente et repose elle-même sur la physique quantique pour proposer des nouvelles solutions cryptographiques. C’est elle qui fait l’objet d’un partenariat qui vient d’être signé entre Orange d’une part et l’Université Côte d’Azur (UCA) d’autre part, via le projet Quantum@UCA intégré à l’IDEX d’UCA, et qui va maintenant être détaillé.

Échange de clé quantique

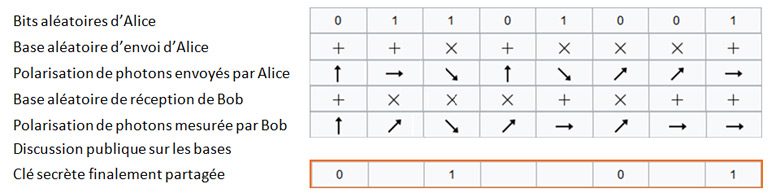

L’idée initiale de la cryptographie dite quantique est née des travaux de Charles Bennett et Gilles Brassard dans les années 80. Elle se fonde sur le principe qu’il est impossible de créer une réplique exacte d’un état quantique inconnu : il s’agit du non-clonage quantique. Supposons que deux partenaires, Alice et Bob, souhaitent établir et partager une même clé cryptographique. Alice va dans un premier temps choisir une clé de façon aléatoire et l’envoyer bit par bit à Bob. Pour que cet envoi soit réalisé de façon sécurisée, Alice et Bob vont partager des états quantiques (qubits), un par bit de clé secrète. Plus précisément (voir aussi Figure 1), les différentes étapes pour l’établissement de la clé sont les suivantes :

1. Alice génère aléatoirement par exemple n bits dont certains formeront la clé finalement partagée ;

2. Alice choisit n bases pour l’émission de chaque photon (un photon par bit échangé) ;

3. Alice émet un photon polarisé par bit de la clé, en fonction du bit généré et de la base choisie, et envoyer le photon à Bob ;

4. Bob choisit aussi n bases pour la réception des photons ;

5. Bob reçoit les n photons polarisés en fonction de ce qui a été envoyé par Alice, et de la base qu’il a choisie.

6. Alice et Bob comparent enfin les bases qu’ils ont choisies. Si elles sont identiques, le bit est conservé pour la clé, sinon il est rejeté.

Figure 1 : Échange de clé quantique de Bennett et Brassard.

Si un attaquant extérieur, ne connaissant pas les états quantiques utilisés, parvenait à intercepter certains photons envoyés par Alice, il serait obligatoirement détecté par Alice et Bob (du fait du non-clonage quantique), leur permettant ainsi de ne pas considérer le bit ainsi corrompu dans la clé finalement partagée. La sécurité n’est plus mathématique, mais se base ici sur les principes de la physique quantique, et elle est considérée comme théoriquement “parfaite”.

Sécurisation des échanges

Une fois la clé établie de façon sécurisée entre Alice et Bob, elle peut alors être utilisée entre les deux protagonistes pour sécuriser leurs échanges en termes de confidentialité et d’intégrité.

Une condition non négligeable est cependant nécessaire pour que l’ensemble fonctionne : il faut qu’au préalable Alice et Bob puissent mutuellement s’authentifier, via un autre canal. Sans cela, l’attaquant peut par exemple se faire passer pour Bob auprès d’Alice pendant la mise en place de l’état quantique partagé, et finalement connaître la clé.

Pour ces deux derniers points (protection des communications futures et montage d’un canal authentifié), la cryptographie quantique n’a cependant à ce jour pas de solution. Il est alors nécessaire de faire appel à des mécanismes classiques en cryptographie à clé secrète, en gardant à l’esprit que la sécurité inconditionnelle apportée par l’échange de clé quantique est atteignable avec des systèmes classiques tels que le “one-time pad” pour la confidentialité ou le code d’authentification de Wegman et Carter pour l’intégrité. L’utilisation d’un système tel qu’AES amoindrirait la sécurité théorique finalement obtenue.

Le projet Quantum@UCA de l’Université Côte d’Azur

La photonique est amenée à jouer un rôle majeur dans la mise en pratique d’un tel échange de clé quantique. Les propriétés quantiques des photons sont tout d’abord parfaitement maitrisées d’un point de vue fondamental, ce qui est essentiel pour les étudier théoriquement et ainsi bien connaître leur façon d’évoluer dans un environnement contraint (lien terrestre à fibre optique ou lien satellitaire en espace libre). Par ailleurs, toute la technologie permettant de générer efficacement et de manipuler de façon cohérente et individuellement des photons est aujourd’hui très mature. Il est ainsi tout à fait possible de travailler sur des véritables photons uniques ou intriqués en utilisant par exemple des composants issus de l’optique intégrée, garantissant la mise en place de systèmes stables, très performants et capables de sortir des laboratoires de recherche. Ils peuvent aussi être envoyés sur des longues distances en utilisant des fibres optiques à faible perte et des composants fibres haute performance dédiés. Ils sont ainsi tout désignés pour réaliser, en pratique, un tel établissement de clé secrètes entre partenaires distants.

Plusieurs contraintes fondamentales et technologiques limitent cependant les performances actuelles de la cryptographie quantique. La première contrainte concerne le débit possible, actuellement très faible, pour établir les clés. La seconde relève des distances possibles entre Alice et Bob. Le projet Quantum@UCA va principalement s’intéresser à la première. Pour cela, il va se baser sur les problèmes des statistiques de nombre de photons non idéaux (pour n’avoir que des photons uniques et donc “utiles”), des codes de correction d’erreurs non optimisés (pour corriger les erreurs), ainsi que du bruit des détecteurs (pour limiter les pertes “naturelles”, non dues à un attaquant).

En pratique, l’échange de photons sera effectué via des états photoniques intriqués de type peigne de fréquence bipartite de haute qualité, codé en utilisant des variables discrètes ou continues. Les photons seront générés aux longueurs d’onde des télécommunications depuis un nœud central situé sur le campus de Nice-La-Plaine-du-Var. Ils seront ensuite distribués sur de véritables liaisons en fibre optique à deux nœuds distants, situés sur les campus de SophiaTech et de Nice-Valrose.

L’idée principale du projet est de tester, améliorer et valider sur le terrain toutes les stratégies et idées qui ont pour l’instant été imaginées ou testées en laboratoire, voire de trouver de nouvelles approches pour améliorer le débit réel. Il sera aussi question d’exploiter divers protocoles quantiques d’extraction de clés secrètes afin de garantir la plus haute confidentialité des échanges de données tout en répondant efficacement aux divers cas d’usage envisagés. Les équipes de l’Université Côte d’Azur sont à la pointe de la recherche sur ces aspects, et seront au cœur des travaux de recherche du projet sur les aspects photoniques.

Contributions d’Orange

De son côté, la contribution d’Orange est double. D’un point de vue opérationnel, Orange a fourni deux brins de fibre noire entre Sophia Antipolis (INRIA) et Valrose (INPHYNI), avec un point d’accès dans le campus de la Plaine-du-Var (IMREDD). C’est cette fibre qui va permettre d’échanger les photons, et donc les états quantiques, entre “Alice” et “Bob”. D’un point de vue recherche, Orange apporte son expertise en cryptographie en travaillant tout d’abord sur les algorithmes cryptographiques les plus adaptés qui seront utilisés d’une part pour la mise en place du canal authentifié et d’autre part pour apporter la confidentialité et l’intégrité des communications une fois que la clé aura été partagée entre les points du réseau. La réflexion scientifique portera par ailleurs sur d’autres usages de la cryptographie quantique, pouvant aller au-delà de l’échange de clé, et pouvant être mis en œuvre entre les trois points du réseau quantique. L’implémentation d’un système complet permettant dans un premier temps d’échanger une clé cryptographique puis de l’utiliser pour assurer la confidentialité et l’intégrité “parfaite” de données envoyées est l’aboutissement envisagé entre les deux partenaires.

Conclusion

Sur le plan stratégique, il est de la plus haute importance que des initiatives françaises puissent lancer des efforts pour travailler sur les réseaux de communication sécurisés et la détection quantique. Dans cette perspective, cette convention entre Orange et l’Université Côte d’Azur, en lien avec le projet Quantum@UCA, représente une opportunité d’expérimentation unique afin de déployer, pour la première fois en France, une plateforme de communication quantique pouvant être utilisée pour la recherche, pour des événements de sensibilisation exceptionnels, voire même pour des activités entrepreneuriales.