Composante du “deep web”, le “dark web” est un ensemble de sites cachés auxquels on accède via des “darknets” (réseaux informatiques bâtis sur Internet et protégeant l’anonymat des utilisateurs) tels que le réseau informatique Tor. Connu du grand public pour des usages illégaux (comme la vente de drogues) et ses contenus choquants, le “dark web” est aussi utilisé par des lanceurs d’alerte et des opposants politiques, et on y trouve également des contenus tout à fait licites.

La cryptologie (“science du secret”) englobe la cryptographie et la cryptanalyse. La première s’attache à protéger les messages et regroupe l’ensemble des procédés permettant de crypter, via l’utilisation de codes secrets ou de clés, des informations pour en assurer la confidentialité. La seconde consiste à les décrypter, sans posséder les clés de chiffrement.

Processus de sécurité faisant appel à plusieurs méthodes d’authentification – les facteurs – pour vérifier l’identité des utilisateurs qui souhaitent se connecter à leurs appareils et comptes, ou effectuer des transactions. Il peut par exemple s’agir de combiner un identifiant et un mot de passe (facteur cognitif), une carte bleue (facteur physique) et des empreintes digitales (facteur biologique).

European Union Agency for Cybersecurity (ENISA)

L’Agence européenne chargée de la sécurité des réseaux et de l’information (European Network and Information Security Agency) a été créée en 2004 dans le but de renforcer les capacités de prévention et de détection de l’Union européenne dans le domaine de la cybersécurité. Pour ce faire, elle fournit des conseils pratiques aux secteurs public et privé des États membres, elle publie des rapports et des études sur les questions liées à la cybersécurité, et contribue à l’élaboration d’une stratégie et d’une législation européennes adaptées.

Un faux positif est le fait, pour un outil de cybersécurité, de qualifier de malveillant (positif) un objet légitime, ce qui génère une fausse alerte. La surveillance accrue des SI au sein des organisations a fait exploser le nombre d’alertes de sécurité, et la réduction des faux positifs est devenue un enjeu important pour éviter la désensibilisation des équipes SOC (“Security Operations Center”) chargées de traiter ces alertes.

La détection d’anomalies est l’identification d’événements rares ou imprévus susceptibles de soulever des soupçons d’activités malicieuses. Basées sur l’apprentissage automatique, les techniques de détection d’anomalies sont utilisées dans de nombreux domaines en cybersécurité, tels que la détection d’intrusions – sur un réseau informatique, par exemple –, de fraudes bancaires ou de vulnérabilités. Une alerte sera déclenchée dès lors qu’un comportement malicieux est détecté.

Groupe d’experts en cybersécurité chargés de protéger les systèmes d’information d’une organisation en détectant les menaces et en répondant aux incidents de sécurité. Un CERT (“Computer Emergency Response Team”) centralise les demandes d’assistance et les alertes. Il joue aussi un rôle de prévention et contribue à l’amélioration globale des systèmes de sécurité en échangeant des informations avec d’autres CERT et en contribuant à des études. Autre appellation : CSIRT (“Computer Security Incident Response Team”).

Security Operations Center (SOC)

Le SOC est une plateforme assurant la sécurité de l’information d’une organisation en identifiant, analysant et répondant aux incidents de sécurité à l’aide d’une combinaison de solutions technologiques et de procédures. L’équipe SOC surveille l’activité sur tous les SI de l’entité (sites web, applications, bases de données, serveurs, réseaux, terminaux, etc.) pour détecter des anomalies indicatives d’un incident. Il faudra ensuite le traiter et veiller à ce qu’il soit enquêté et signalé.

Un incident de sécurité est la concrétisation d’un risque. C’est un événement indésirable ou inattendu qui porte atteinte à la disponibilité, la confidentialité ou l’intégrité d’un système informatique. L’utilisation illégale d’un mot de passe, l’intrusion dans une application, la divulgation de données sensibles ou la saturation d’une ressource informatique constituent des incidents de sécurité.

La cybersécurité :

construire une société numérique de confiance

Face à l’omniprésence et l’interconnexion des systèmes d’information d’une part, à l’augmentation et la sophistication des menaces d’autre part, la cybersécurité est devenue une nécessité vitale pour nos sociétés modernes.

Guidées par des motivations idéologiques, financières ou personnelles, les cyberattaques ciblent les États et les institutions, les entreprises (de la PME au grand groupe industriel) et les particuliers. Elles présentent des enjeux géopolitiques, économiques, de sécurité nationale, de réputation et de vie privée… La menace se sophistique et croît de façon exponentielle.

Face à l’industrialisation des attaques, la cybersécurité s’est constituée en discipline à part entière et se structure progressivement.

En 2014, le National Institute of Standards and Technology (NIST) lui offre un cadre méthodologique, basé sur une approche par les risques et s’articulant autour de cinq étapes (identifier, protéger, détecter, répondre, récupérer), qui constitue aujourd’hui une référence pour les organisations publiques et privées.

En Europe, le Règlement Général sur la Protection des Données (RGPD), adopté en 2016, crée un cadre réglementaire robuste et harmonisé visant à accroître la sécurité des données personnelles, composante essentielle de la cybersécurité.

La recherche en cybersécurité s’organise. Les cryptologues s’attachent à protéger la confidentialité, l’authenticité et l’intégrité des données, s’appuyant sur les dernières avancées en matière d’intelligence artificielle ou d’informatique quantique pour relever les défis de demain. Les ingénieurs en “machine learning” et “deep learning” développent des solutions permettant d’anticiper les risques, de détecter les menaces et réagir plus vite.

Ces technologies et solutions pour prémunir, protéger, détecter et résoudre ces menaces sont toutefois à double tranchant : ce qui sert à la défense aujourd’hui pourra servir à l’attaque demain.

Surtout, la technologie et le droit ne suffisent pas. L’Homme constitue la première faille des systèmes informatiques. La cybersécurité repose donc également sur la sensibilisation et la formation des utilisateurs. Ceux-ci doivent adopter les bonnes pratiques et devenir aussi vigilants dans le cyberespace qu’ils le sont dans la rue.

Dans le contexte de pandémie de Covid-19, la nécessaire mise en œuvre du travail à distance augmente l’exposition aux attaques des organisations et employés (ex. : les cyberattaques par visioconférence). Elles génèrent – et parfois révèlent – des faiblesses de la cybersécurité des entreprises. Les pirates en profitent pour investir de nouveaux champs d’attaque, comme les objets connectés, insuffisamment sécurisés actuellement. La cybersécurité investit également ces nouveaux champs d’attaque afin de garder un temps d’avance sur les futures menaces.

La cybersécurité : qu'est-ce que c'est ?

Anticiper, identifier, protéger, détecter et réagir. Voici les cinq grandes étapes de la cybersécurité, dont les enjeux – protection de la vie privée, protection des entreprises, sécurité nationale, etc. – vont bien au-delà de la “simple” sécurité des systèmes d'information.

Cybersécurité : se préparer !

Logiciel malveillant, hameçonnage, attaque par déni de service, vol d’information ou d’identité, demande de rançon en échange d’une clé de chiffrement des données cryptées… La cybercriminalité s’intensifie. La cybersécurité devient un incontournable.

Avec l’intégration croissante d’Internet dans la vie quotidienne, particuliers, entreprises, hôpitaux, institutions, états se trouvent de plus en plus confrontés à des cyberattaques. Personne n’est épargné !

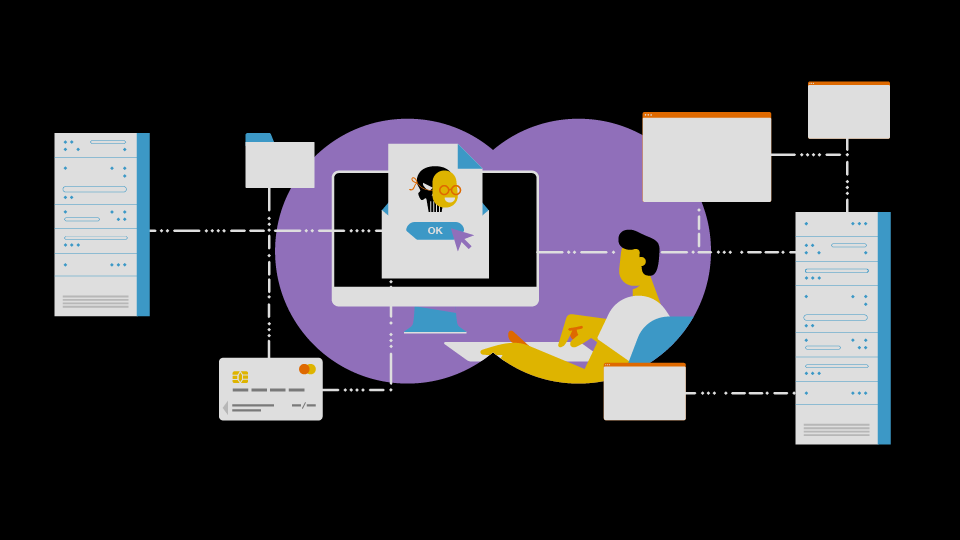

Volontaires et malveillantes, ces actions peuvent être menées par une personne seule (“hacker”), un groupe de pirates, un État ou une organisation criminelle. Les types les plus courants de cyberattaques sont l’installation de “malwares” (contraction de “malicious software”, logiciel malveillant), le “phishing” (hameçonnage), l’attaque par déni de service (DDoS – perturbation ou inondation du réseau afin de le rendre indisponible), le vol d’information ou d’identité, le “ransomware” / rançongiciel (demande de rançon en échange d’une clé de chiffrement des données cryptées).

“Dans ce contexte, la cybersécurité a pour but de protéger les données et les systèmes d’information et ce, que ce soit avant, pendant ou après une attaque,” explique Laure Jouffre, Directrice Innovation, Identité, Données personnelles et Sécurité chez Orange. À titre préventif, des solutions de sécurité sont proposées à l’ensemble des acteurs du numérique pour protéger leurs réseaux, leurs applications, leurs ordinateurs, leurs données.

Laure Jouffre, Directrice Innovation, Identité, Données personnelles et Sécurité chez Orange

Une cyberattaque doit être détectée rapidement et nécessite de réagir vite. La plupart du temps, elle poursuit un objectif financier. “Les attaquants ciblent ce qui a le plus de valeur pour l’entreprise et n’hésitent pas, par exemple, à bloquer les activités des entreprises ou à voler les données de leurs clients, ce qui pourrait abîmer leur image de marque,” constate Laure Jouffre.

La cybercriminalité est une activité rentable qui dispose de marges de manœuvre conséquentes pour innover et recruter des compétences. En réponse, la cybersécurité s’adapte, innove et recrute aussi. “Chaque entreprise doit définir ses priorités, faire des choix et établir sa propre stratégie cyber. Les budgets ne sont pas illimités,” souligne Laure Jouffre. Repérer les vulnérabilités des systèmes d’information en incluant celles de ses sous-traitants, constitue un axe majeur de la stratégie de cybersécurité des entreprises.

La menace existe. Elle est permanente, se sophistique et croît régulièrement au fil des ans. “Toute faiblesse offre une porte d’entrée aux attaquants,” rappelle-t-elle.

La crise sanitaire en 2020 l’a bien montrée. D’abord, les petites et moyennes entreprises, se sont fortement orientées vers le e-commerce, sans toujours disposer d’une politique de sécurité numérique suffisante.

Ensuite, avec la généralisation du télétravail lors du premier confinement et l’utilisation par les salariés d’outils personnels de visioconférence, parfois insuffisamment sécurisés, certaines entreprises ne disposaient pas d’accès distants sécurisés. La demande de VPN (réseau privé virtuel) a augmenté en France de 41% dès la mi-mars. Par ailleurs, cette manière de travailler implique une sécurisation accrue des matériels : PC, tablettes, mobiles… “Ce nouvel environnement de travail à domicile doit désormais être pris en compte dans la politique de cybersécurité des entreprises. Au même titre que la vérification et la sécurisation de l’identité des utilisateurs lorsqu’ils veulent accéder au système d’information de leur entreprise. Sans oublier la migration des services vers le cloud qui implique une nouvelle sécurisation,” note Laure Jouffre. Tous ces nouveaux usages sont à prendre en considération. L’exposition des infrastructures sur Internet est de plus en plus large et donc le périmètre de sécurité à protéger aussi.

Au demeurant, le facteur humain reste une des premières fragilités exploitées par les cyberattaquants. “Il est donc essentiel de sensibiliser autant les employés que les clients aux risques inhérents à la cybercriminalité et de le faire régulièrement au regard de l’évolution des attaques,” indique Laure Jouffre. Malgré l’attention croissante des utilisateurs d’Internet aux sujets “cyber”, l’inquiétude légitime suscitée par la pandémie a facilité les tentatives des pirates de se faire passer pour des institutions officielles (ministères de la Santé, OMS, etc.), en créant des noms de domaine frauduleux ou en envoyant des mails de “phishing” à partir de fausses adresses pour obtenir des données d’identification, des mots de passe, transmettre des pièces jointes pour exploiter des vulnérabilités. De plus, des attaques se sont multipliées contre les infrastructures critiques et les organisations d’importance vitale, comme les hôpitaux : dans ce cas de figure, les organisations victimes d’un “ransomware” / rançongiciel ont souvent été contraintes de payer la rançon, simplement parce que la vie de femmes et d’hommes était en jeu.

“Malgré ce contexte, il n’y a pas eu d’explosion des cyberattaques en 2020. Les “ransomwares” ont pris de l’ampleur avec des entreprises qui ont dû payer des rançons qui se chiffrent parfois en millions de dollars, bien souvent réglées par des assurances qu’elles avaient souscrites”, précise Laure Jouffre. La cybercriminalité est devenue une industrie majeure. Selon le Global Risks Report 2020 du Forum économique mondial (FEM), en 2021, les dommages qu’elle cause pourraient atteindre 6000 milliards de dollars. Toujours selon cette source, les cyberattaques s’imposeront comme le second risque le plus préoccupant pour le commerce mondial les dix prochaines années. “Véritables experts, les cybercriminels se spécialisent par domaines d’activités. Ils n’hésitent plus à s’allier, s’échanger des outils sur des places de marchés dans ce qu’on appelle le .”

La cybersécurité est pour Orange une activité stratégique qui repose sur cinq piliers : anticiper, identifier, protéger, détecter et réagir. “Pour cela, nous nous appuyons sur nos réseaux et sur nos experts en cybersécurité, en intelligence artificielle, en pour continuer à innover,” rappelle Laure Jouffre

À chacun sa stratégie de cybersécurité ! Néanmoins, une sécurité forte et optimisée s’appuie sur un équilibre entre :

– une connaissance des menaces et vulnérabilités ;

– des mesures de protection adaptées et surtout exploitées à leur maximum ;

– des capacités de détection couvrant l’ensemble des outils digitaux afin d’ajuster leur configuration en permanence ;

– une réponse rapide et efficace pour empêcher les fuites et récupérer les données le plus vite possible ;

– des programmes de sensibilisation et d’éducation à la sécurité.

Brève histoire de la cybersécurité

Du Creeper, premier exemple de ver informatique, tout à fait inoffensif et conçu à l’époque d’Arpanet, aux rançongiciels les plus coûteux, voici les attaques qui ont jalonné l’histoire de la cybersécurité.

1971

Creeper & Reaper

Bob Thomas écrit un programme capable de se déplacer entre ordinateurs en utilisant Arpanet, l’ancêtre d’Internet. Ray Tomlinson ira plus loin en créant une version autorépliquante – faisant du Creeper le premier ver informatique – suivie du premier antivirus, le Reaper, conçu pour la supprimer.

1986

Premier cas de cyberespionnage

Dans le contexte de la Guerre froide, le hacker allemand Markus Hess et ses complices piratent plus de 400 ordinateurs appartenant à l’armée et au département de la Défense des États-Unis (DoD), y compris ceux du Pentagone, pour voler des secrets militaires et industriels et les vendre au KGB.

1988

Ver Morris

Exploitant des vulnérabilités d’Unix, le ver Morris fut l’un des premiers à se propager sur Internet. Les dommages (non intentionnels) causés et l’impact psychologique important valurent à son concepteur, Robert Tappan Morris, d’être condamné en vertu de la loi américaine sur la fraude informatique.

2000

Ver ILOVEYOU

Se propageant via Outlook et se faisant passer pour une lettre d’amour, ILOVEYOU s’insère dans les fichiers contenus dans l’ordinateur infecté et les renomme pour permettre son exécution. Il s’est répandu sur des millions de machines, et a causé des dommages évalués à 10 milliards de dollars.

2001-2002

Le plus grand piratage informatique militaire de tous les temps

Le hacker britannique Gary McKinnon pirate des dizaines d’ordinateurs de l’armée américaine, du DoD et de la Nasa, causant des dommages évalués à 800 000 dollars.

2004

Virus MyDoom

Se propageant par e-mail et affectant le système d’exploitation Windows, MyDoom est le “malware” le plus coûteux, et l’un des plus rapides, de l’histoire. Son but : permettre le contrôle à distance d’un grand nombre de machines pour envoyer du spam ou lancer des attaques DDoS.

2010

Stuxnet, la première cyberarme ?

Très complexe, le malware Stuxnet cible les systèmes de contrôle industriel Siemens, en particulier un type précis d’automates programmables industriels (API), utilisés dans le programme nucléaire iranien. Il aurait été conçu par la NSA en collaboration avec une unité de renseignement israélienne.

2013

Piratage massif de Yahoo!

En 2016, Yahoo! annonce qu’un piratage survenu en 2013 entraînant un vol de données personnelles massif a touché 1 milliard de comptes. L’entreprise reconnaîtra ensuite que l’intégralité de ses comptes, soit 3 milliards, a en fait été affectée. C’est la plus grosse cyberattaque de l’histoire.

2014

Piratage de Sony Pictures Entertainment

La filiale du groupe japonais Sony est victime d’un piratage massif de données. Cette cyberattaque – l’une des plus importantes jamais subies par une entreprise aux États-Unis – est à l’époque attribuée à la Corée du Nord en représailles à la sortie du film “L’interview qui tue !” , produit par Sony Pictures.

2015

Cyberattaque contre TV5 Monde

Perpétrée par un groupe de hackers se réclamant de l’État islamique, l’attaque contre TV5 Monde entraîne l’arrêt de la diffusion des programmes de la chaîne et la publication de messages de soutien à Daesh sur ses réseaux sociaux. L’enquête se tournera ensuite vers la Russie.

2015

Cyberattaque de plusieurs centrales électriques ukrainiennes

C’est la première cyberattaque réussie connue sur un réseau électrique. À Noël, plusieurs fournisseurs ukrainiens subissent une attaque complexe (qui commence par la compromission des SI par le “malware” BlackEnergy, permettant d’excuser des attaques DDoS) qui engendre une panne du réseau.

2016

Cyberbraquage de la Banque centrale du Bangladesh

Lors de cette attaque, 81 millions de dollars sont dérobés sur un compte que l’établissement détient à la Réserve Fédérale de New York. En 2017, “The Wall Street Journal” révèle que des enquêteurs américains soupçonnent la Corée du Nord d’être le commanditaire de ce Cyberbraquage, commis par des intermédiaires chinois.

2017

Rançongiciel WannaCry

WannaCry est utilisé lors d’une cyberattaque mondiale massive, infectant 230 000 ordinateurs dans 150 pays, notamment au Royaume-Uni où un tiers des hôpitaux du NHS sont touchés. D’un niveau sans précédent, cette attaque aurait causé 4 milliards de dollars de pertes à travers le monde.

2017

“Deepfakes”

La BBC diffuse un discours prononcé par une intelligence artificielle reproduisant Barack Obama de manière extrêmement réaliste. Au cours de l’automne, un internaute publie sur Reddit, sous le pseudonyme “Deepfakes”, plusieurs vidéos pornographiques mettant en scène des célébrités et reposant sur le même procédé.

2020

Attaque DDoS massive contre AWS

Amazon parvient à contrer, sans interruption de services, une attaque DDoS massive de 2,3 Tbps – la plus importante de l’histoire – menée pendant trois jours contre Amazon Web Services, son entité spécialisée dans le “cloud computing”. Le précédent record avait été établi en 2018, avec 1,7 Tbps.

Pour en finir avec les mots de passe

Analyse comportementale, Mobile Connect, authentification adaptative : les chercheurs travaillent sur des méthodes visant à supprimer le mot de passe, ou de n’en avoir plus qu’un seul. Un passe-partout simple comme un code PIN…

Le mot de passe fait de la résistance. En dépit de ses immenses vulnérabilités, il continue à se développer exponentiellement sur le web : un internaute possède en moyenne 200 comptes protégés par un mot de passe. On estime que 80% des fuites de données sont le fait d’identifiants faibles, réutilisés ou volés. Les pirates n’ont pas grande difficulté à corrompre un identifiant, les usagers manquant souvent de prudence : 99% des utilisateurs ré-utilisent ainsi le même mot de passe sur plusieurs comptes. Au-delà des failles de sécurité, la “password fatigue” guette les internautes : comment se souvenir d’une trentaine de mots de passe à la fois, comment retrouver ce satané identifiant d’un site qu’on n’a pas consulté depuis des années ?

Pour toutes ces raisons, les chercheurs travaillent depuis des années sur un système permettant d’abolir le mot de passe. Ou à tout le moins, qu’il n’en reste plus qu’un seul, permettant de s’identifier sur son téléphone, son PC et sur tous les services web et mobiles.

Comment reconnaître l’utilisateur ?

L’analyse comportementale est une des approches les plus prometteuses. Elle consiste à développer des méthodes afin que l’utilisateur soit reconnu de manière automatique et continue sur son PC ou son mobile. Les équipes d’Orange explorent ce champ depuis quatre ans, relate Olivier Métais, responsable du département identité du groupe : “Nous cherchons à utiliser tous les capteurs possibles et imaginables afin que le mobile puisse reconnaître l’utilisateur. Nous avons par exemple travaillé sur un outil de reconnaissance de la démarche : en mobilisant un capteur 3D du téléphone, nous sommes capables de reconnaître la signature d’une personne pendant qu’elle marche. Cette piste était très intéressante mais, si nous arrivons à reconnaître correctement une démarche donnée, nous avons en revanche du mal à différencier deux démarches distinctes.”

Des mouvements de doigt caractéristiques

Une autre approche comportementale a montré des résultats plus probants : étudier le mouvement des doigts de l’utilisateur sur son smartphone. Grâce aux fonctions “SWipe” et “ACCelerator” des smartphones (associées dans l’expression “SWACC”), il est possible de différencier la largeur du trait, la force d’appui ou le geste d’un usager. “Nous avons développé une solution expérimentale qui intéresse beaucoup les banques : une reconnaissance de l’utilisateur grâce à son écriture tactile”, se réjouit Olivier Métais. L’application propose à l’utilisateur de tracer quatre chiffres dans quatre cases et, en fonction de la manière dont ces chiffres sont dessinés, le mobile est capable d’authentifier l’utilisateur.

L’analyse comportementale peut prendre de très nombreuses formes en s’appuyant sur les données générées par l’usage des mobiles. L’étude des communications, des personnes avec qui l’utilisateur entre en contact sur son mobile, par des appels, des mails, des SMS ou des messageries peut servir pour l’authentification continue et pour la détection de fraude ou d’usurpation (sujets connexes). Il est également envisageable d’utiliser les données GPS afin de vérifier que les mouvements correspondent aux trajets classiques de l’utilisateur. “Évidemment, on peut combiner plusieurs moyens pour une authentification continue plus sûre : l’étude de la démarche, le SWACC, l’étude des communications, les positions GPS, etc.”, détaille Olivier Métais.

La simplicité du code PIN associée à la force du mobile

Le mot de passe peut aussi se transformer en un simple code PIN. Mobile Connect est une réponse concrète à la problématique de la “password fatigue”. Cette initiative développée par le consortium GSMA ambitionne de remplacer les mots de passe longs et fastidieux par un seul code à quatre chiffres tout en offrant un niveau de sécurité élevé. L’expérience utilisateur se veut la plus simple et la plus conviviale possible : au moment de se connecter à un service, l’usager est notifié sur son portable, il saisit son code PIN et il est ainsi connecté, quel que soit l’écran utilisé pour s’identifier. Mobile Connect et moi, l’application initiée par Orange, permet ainsi de se connecter de manière simple et sécurisée à de nombreux services gouvernementaux, comme impots.gouv, Ameli, Guichets Entreprises ou Compte personnel d’activité.

“Nos équipes, explique Olivier Métais, explorent également un standard de sécurité émergent et prometteur (FIDO2 – Fast IDentity Online), qui permet de sécuriser les échanges sur le Web en utilisant la cryptographie et avec une expérience utilisateur identique à Mobile Connect. Il s’agit dans les deux cas d’authentification double facteur.”

Combiner plusieurs méthodes

Toutefois la validité, ou plutôt le niveau de confiance dans une authentification diminue dans le temps. Une nouvelle approche permet de tenir compte de cela, et marier toutes ces innovations : l’authentification adaptative. “L’objectif est de combiner toutes ces méthodes d’authentification, de manière à proposer l’expérience la plus fluide tout en s’adaptant à la fluctuation du risque, relate Olivier Métais. Quand il n’y a pas de risque identifié, on peut s’appuyer sur l’authentification implicite (authentification réalisée par le réseau). Rien n’est demandé à l’utilisateur, on va juste reconnaître son accès mobile. À partir du moment où il y a un accès à des données plus sensibles (par exemple des informations personnelles), on va déclencher une authentification d’un niveau de sécurité supérieur. Si par la suite, il y a une transaction financière, on peut encore monter d’un cran et proposer une réauthentification, par exemple à l’aide d’un Mobile Connect”.

L’authentification adaptative est déjà disponible et prête à être déployée par Orange dans certains pays d’Europe, d’Afrique et du Moyen-Orient. Avis aux internautes qui utilisent encore “123456” et “azertyuiop” pour se loguer sur leurs sites préférés !

Les bonnes pratiques pour un cyberespace de confiance

Comment protéger les données d’un client qu’il s’agisse d’une entreprise ou d’un particulier ? Identifiants (login) et mots de passe, double authentification, antispam, antivirus… nombreux sont les outils qui permettent de réduire les risques liés à la cybercriminalité.

Qui n’a pas reçu un jour dans sa boite mail un message, a priori anodin, derrière lequel se cache en fait une cyberattaque ? Hameçonnages (“phishings”), intrusions, logiciels malveillants, faux sites… beaucoup de techniques de piratage ciblent autant les particuliers que les entreprises, les collectivités territoriales que les Etats.

Sur le site cybermalveillance.gouv.fr lancé par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Informations), une étude de 2020 montre que plus de 9 personnes sur 10 ont été confrontées à au moins une attaque de cybermalveillance. Les actes rencontrés par les internautes sont en premier le phishing (70%) et en deuxième, à égalité (52%), la demande de rançon et les virus.

Pour renforcer la sécurité face à tous ces types d’attaques, de nombreuses entreprises, à commencer par Orange, accompagnent et expliquent à leurs clients l’importance d’avoir une bonne hygiène numérique. “La première des règles est de comprendre que nos données personnelles sont protégées par une identité numérique propre, c’est-à-dire une somme d’éléments qui permettent d’identifier numériquement une personne”, explique Maxime Pétesch, Directeur Sécurité Privacy Grand Public chez Orange.

Comment choisir le bon mot de passe

Tout commence par la création d’un mot de passe, secret d’authentification de l’identité des utilisateurs. “C’est actuellement le moyen le plus courant pour sécuriser l’accès aux messageries, aux réseaux sociaux ou aux applications et sites e-commerce”, estime Maxime Pétesch. S’il est recommandé d’utiliser un mot de passe suffisamment long – au moins 12 caractères – et complexe, de le changer tous les 6 mois et de ne pas utiliser le même partout, il reste néanmoins difficile de définir ce qu’est un bon mot de passe et la bonne fréquence pour le renouveler. “Des experts internationaux ont constaté que si on oblige trop souvent les utilisateurs à changer de mot de passe, ils auront tendance à utiliser le même pour tous les sites”, poursuit-il.

S’il n’existe pas de normes pour créer un bon mot de passe, la CNIL édicte quelques recommandations toujours utiles à connaitre.

Au demeurant, rarement changés, dupliqués des dizaines de fois sur les messageries, les réseaux sociaux, les comptes bancaires, les sites de commerce en ligne, etc., les mots de passe sont encore trop souvent gérés avec un niveau de protection faible. Certains attaquants en profitent pour les pirater et nombreuses sont les techniques pour y parvenir. Aussi, pour lutter contre ces actes malveillants, les utilisateurs doivent protéger leur identité et ce, dès leur entrée dans la vie numérique, “c’est-à-dire à la première configuration des ordinateur, tablette, mobile… ”, fait remarquer Maxime Pétesch.

Pourquoi changer son mot de passe ?

Garder le même mot de passe indéfiniment aura un jour pour conséquence qu’on se le fasse dérober et qu’ensuite – parfois longtemps après – on se retrouve à la merci d’une fraude. La bonne pratique consiste donc – en fonction de la sensibilité du service aussi – à changer fréquemment son mot de passe tout en étant capable de gérer sa complexité.

Un mot de passe qui n’est jamais partagé et qui ne fuite jamais demeure-t-il aussi sûr qu’au premier jour ? Plus le temps passe, plus on risque de se faire au moins une fois dérober son mot de passe. La confiance dans un mot de passe décroit donc un peu plus chaque jour.

Empreinte digitale/mot de passe : que choisir ?

Tout moyen d’authentification a ses avantages et ses inconvénients. Un mot de passe même très compliqué, peut être volé. L’empreinte digitale est un moyen d’authentification plus fort car elle est plus difficile à dérober. Néanmoins le nombre d’empreintes digitales reste limité à… 10… Une fois piratées, elles ne peuvent plus être utilisées. La meilleure technique d’authentification biométrique en termes de sécurité est la reconnaissance d’iris de l’œil.

L’authentification forte et les gestionnaires de mots de passe

Face à l’accroissement de la cybercriminalité, les services numériques mettent à la disposition de leurs clients la , appelée aussi authentification forte. Une technique qui requiert, en plus des identifiants (login) et mot de passe, soit l’empreinte digitale du client, soit un code provisoire qui lui est envoyé par sms sur son téléphone mobile ou généré par l’application du service concerné, soit enfin, pour le compte Orange, de saisir son code à 4 chiffres Mobile Connect sur son mobile. La double authentification est aujourd’hui requise lors de paiements sur les plateformes de e-commerce et dans le secteur bancaire. Elle est aussi utilisée par la plupart des fournisseurs d’accès à Internet, qui ont bien noté que l’adresse de messagerie était généralement associée à beaucoup de comptes en ligne de leurs clients et souhaitent donc protéger cette porte d’entrée. La réinitialisation des mots de passe utilise par ailleurs la plupart du temps les boites mails. “Un cybercriminel qui réussit à pirater une messagerie peut facilement utiliser la fonction “mot de passe oublié” des différents services auxquels les clients peuvent accéder” souligne Maxime Pétesch.

Grâce à cette technique de double authentification, les données sensibles des utilisateurs sont donc mieux protégées.

Autre service d’authentification : les gestionnaires de mots de passe qui en simplifient l’utilisation. Face à la quantité de mots de passe à gérer et plutôt que de les enregistrer dans son navigateur Internet, ces logiciels, souvent payants, sont devenus indispensables.

“Pour lutter contre les actes malveillants, les utilisateurs doivent protéger leur identité dès leur entrée dans la vie numérique, c’est à dire à la première configuration des ordinateur, tablette, mobile…”

Sans oublier la protection des équipements

Si les systèmes d’authentification via les mots de passe représentent actuellement une clef de sécurité essentielle pour accéder au monde numérique, les utilisateurs doivent en parallèle protéger leurs équipements “en commençant par l’installation des mises à jour qui leur sont proposées”, insiste Maxime Pétesch. “Les modes opératoires des pirates visent les vulnérabilités des systèmes d’exploitation des équipements. Installer la dernière version d’un logiciel Microsoft ou Apple permet bien souvent de corriger leur failles de sécurité,” poursuit-il. Les mises à jour évitent que les cybercriminels ne prennent le contrôle des appareils. Il en va de même avec les antivirus, dont le but est de contrer l’installation de logiciels malicieux.

Même si une large majorité d’utilisateurs respectent les règles de protection de leurs données personnelles, les menaces s’accroissent avec le succès que rencontrent les objets connectés. Fonctionnant à partir de connexions sans fil (WI-Fi, Bluetooth, etc.), ils constituent une surface d’attaque supplémentaire pour les cybercriminels. “Chaque consommateur qui en est équipé doit se poser la question des données auxquelles ces objets connectés donnent accès”, prévient Maxime Pétesch. “Il devra être beaucoup plus vigilant s’il est équipé d’un assistant vocal que s’il dispose d’un simple capteur de température.”

Il peut aussi arriver qu’un hacker prenne la main sur un objet connecté en le transformant en “bot”, sorte d’ordinateur fantôme piloté à distance, afin de l’utiliser pour des attaques par déni de service, c’est-à-dire visant à rendre indisponibles des sites visés, “sans que le propriétaire ne se doute de rien”, constate Maxime Pétesch.

Les autres solutions

Il est toujours extrêmement difficile d’identifier l’acteur ou les acteurs qui sont derrière une cyberattaque. Aussi, face aux multiples fraudes aux conséquences parfois désastreuses pour leurs victimes, certaines compagnies d’assurance proposent des contrats spécifiques liés aux risques de la vie numérique.

Si de nombreux outils existent pour renforcer la sécurité contre tous ces types d’attaques, le principal acteur pour y palier reste chacune et chacun des utilisateurs d’Internet. “En cas de doute, le premier réflexe pour reprendre la main est de changer le plus vite possible son mot de passe,” conclut Maxime Pétesch.

Données personnelles : une protection légale étoffée... et suffisante ?

Depuis la mise en application du Règlement Général sur la Protection des Données (RGPD) en 2018, les enjeux liés au traitement des données personnelles résonnent avec une amplitude inédite. Le cadre réglementaire global sur ces sujets est robuste et continue de s’enrichir, mais ne doit pas faire oublier que le risque est toujours présent.

Le 25 mai 2018, le RGPD entre en application et s’impose à l’ensemble des pays membres de l’Union européenne (UE). Le domaine de la protection des données vit à cette date un changement de paradigme dans son approche et dans son appropriation par le grand public.

Savoir et faire savoir

Les pays membres réforment leurs textes pour harmoniser le cadre général réglementaire sur les données personnelles et, in fine, parler d’une seule voix normative. La France, par exemple, réaménage la loi Informatique et Libertés et élargit la mission et le pouvoir de contrôle de la Commission Nationale de l’Informatique et des Libertés (CNIL). Au-delà des frontières de l’UE, il est de plus en plus rare aujourd’hui qu’un pays n’inclue pas un dispositif sur ce thème dans son cadre législatif, avec une attention particulière sur la sécurité des données. “Une des principales obligations liées au RGPD porte précisément sur cet enjeu de sécurité, détaille la Déléguée Protection des Données (DPO) d’Orange. Il n’est possible de sécuriser que ce que l’on connaît, d’où une démarche permanente de recensement des usages de données en fonction des services et des besoins pour la marche de l’entreprise. Par sa richesse et le poids des responsabilités qu’il génère, le RGPD a apporté un guide complet et solide pour tous. Les usages de données sont omniprésents dans la société. On le constate par exemple quand des débats s’ouvrent au moment de lancer une application de protection contre la Covid-19 : l’expression des inquiétudes soulevées par une telle application sont entendues, et débattues. Cette sensibilité de tous aux données personnelles est révélatrice des apports du RGPD. Deux ans après son entrée en application, on peut parler du RGPD comme d’un succès, en phase avec les enjeux sociétaux contemporains.”

La cybersécurité dans l’équation

La cybersécurité s’inscrit dans l’arsenal des moyens visant à respecter et se conformer à cette obligation, même si elle transcende, dans sa mise en œuvre, les cadres réglementaires et le seul enjeu de protection des données. Les entreprises n’attendent pas l’application de textes tels que le RGPD pour concevoir, déployer ou affiner leurs stratégies en la matière. Selon un juriste sécurité chez Orange, “On a coutume de dire que, pour avoir un système sécurisé, il ne faut pas qu’il soit connecté. De manière moins illusoire, la cybersécurité est un exercice d’équilibrisme, à travers lequel il faut concilier un objectif de sécurité d’un côté, et d’utilisation de l’autre. Tout l’enjeu consiste à trouver des moyens à la fois robustes et agiles pour ne pas gêner l’utilisateur. Mais il ne faut pas se leurrer, le risque existe toujours, à moins de créer son propre internet au niveau d’un Etat, non interconnecté, et de façonner dans le même temps un monde digital à deux vitesses… En tant qu’opérateur, la cybersécurité est partie intégrante de nos gènes, et nous veillons en permanence à nous accorder avec cette exigence dans un contexte de pression réglementaire toujours plus contraint.”

La sécurité fondée sur les risques

L’approche qui prévaut en matière de sécurité des données est une approche par les risques, dont l’obligation existait déjà avec l’ancienne loi Informatique et Libertés. Cela suppose, pour une entreprise comme Orange, de mettre en place tous les dispositifs techniques et organisationnels appropriés pour limiter les risques liés à certains types de traitement. À cet égard, les équipes de sécurité du groupe s’appuient à la fois sur des référentiels internes ou émis par des organismes de référence, tels que la CNIL au niveau national ou la à l’échelle communautaire.

Une entreprise n’agissant jamais seule, des processus sont aussi définis et prévus pour prendre en compte les risques liés aux interactions avec l’écosystème, par exemple lorsqu’un partenaire connecte son SI à une base de données interne. Le tout est orchestré et mis en cohérence à travers des politiques de sécurité globales. La spécificité de cet ensemble de mesures est d’être toujours en mouvement. Chaque jour, des projets se créent et requièrent d’être adressés sous l’angle protection des données : les pratiques sur ce sujet doivent s’affiner en permanence, et l’acculturation de toutes les équipes, dans tous les métiers, s’établir comme un impératif pérenne. La conformité exige cette attention de tous les instants, d’autant que la CNIL veille au grain, d’ailleurs sans distinction de nature ou de taille des acteurs concernés comme on a pu le voir récemment avec des sanctions de médecins par exemple ou de toutes petites sociétés.

Au-delà de la protection légale

L’environnement réglementaire est indispensable, mais peut-il éliminer tout risque pour l’individu ? “La protection légale ne suffit pas. De même qu’il faut être attentif, dans la rue ou le métro, à ne pas garder son sac à mains ouvert pour ne pas risquer de se faire voler, il faut également veiller à son “sac à données personnelles” lorsqu’on navigue par exemple sur internet ou qu’on télécharge des applications gourmandes en données sans que l’on sache le véritable besoin, ou lorsqu’on clique sur des liens de mails provenant d’origine inconnue. Les nouvelles générations semblent davantage avoir une culture de la prudence, que certains de leurs aînés. Mais en s’arrêtant quelques instants pour penser à sa sécurité, celle-ci peut être à la portée de tout un chacun : changer régulièrement de mot de passe, avoir si possible un gestionnaire de mots de passe (site de la CNIL ou de l’ANSSI). Le socle de la cybersécurité, que l’on se place au niveau d’une entreprise ou d’un particulier, c’est l’interface entre la chaise et le clavier : l’utilisateur !”

La maison, un cybercocon à protéger

Travailler à la maison plutôt qu’au bureau, regarder des films en streaming plutôt qu’au cinéma, faire ses achats et s’occuper de sa santé en ligne : l’épidémie de Covid-19 a chamboulé les usages en les concentrant sur les appareils personnels. Les cybercriminels en profitent.

Plus de neuf personnes sur dix ont déjà été confrontées à des actes de malveillance en ligne. On ne présente plus l’hameçonnage (ou “phishing”) – ces e-mails qui prétendent venir de votre banque, ou de toute autre entité légitime, pour tenter de subtiliser vos identifiants ou données bancaires. Ni le classique piratage de compte, qui peut être le résultat d’un hameçonnage, d’un mot de passe faible ou d’une fuite de données sur une autre plateforme. À ce propos, une visite sur le site Have I been pwned, (“Me suis-je fait avoir ?”), pourra vous indiquer si vos identifiants ont déjà été compromis : cela n’apporte pas la preuve qu’un compte a été piraté, mais c’est un bon indicateur qu’il est temps de changer de mot de passe et de sécuriser l’accès à ses équipements… L’arnaque la plus subtile est cependant peut-être celle du faux service technique, avec parfois une véritable “assistance téléphonique” afin de mieux tromper la confiance de l’internaute. Pour tous ces pirates de l’Internet, la première finalité est financière, même si on observe aussi des cas de harcèlement, ou d’atteinte à la réputation. Alors que faire, et qui veille au grain ?

Quelles protections pour ma connexion ?

L’installation d’un antivirus sur son terminal reste la solution de cybersécurité historique, mais de nouveaux modes de protection se répandent, notamment au niveau du réseau. Philippe Fredon, Responsable marketing Home and Security d’Orange, explique : “L’avantage de ce type de protection est qu’il ne nécessite aucune action de la part de l’utilisateur, on contourne donc le frein que peut représenter la démarche d’installation d’un logiciel. Nous utilisons ce mécanisme pour le contrôle parental mobile : il suffit d’activer une option sur le compte de l’enfant pour que le filtrage bloque les sites dangereux ou non adaptés. En se positionnant au niveau du réseau, on gagne aussi en réactivité. Comme nous voyons passer les attaques sur nos réseaux, nous pouvons au plus vite détecter et bloquer les nouveaux sites frauduleux.”

Les bonnes pratiques digitales sont un enjeu fondamental de la cybersécurité.

L’IoT, point faible de prédilection des cybercriminels

Une autre zone d’action est la box internet, parce qu’elle a la capacité de filtrer l’ensemble des connexions à la maison, y compris les objets connectés toujours dépourvus d’antivirus. La box peut détecter si une caméra est en train de se faire attaquer et réagir. C’est d’autant plus important que les objets IoT, secteur émergent, recèlent de nombreuses failles de sécurité provenant de mauvaises pratiques de développement et d’un niveau de protection inadéquat de la part des industriels. On le remarque en particulier au moment de Noël, quand des hackers révèlent les failles d’objets à bas prix tels que des babyphones, voire des jouets, détournés pour accéder au réseau familial privé. Mais l’industrie s’organise. L’ENISA travaille sur des schémas de certification de sécurité, notamment pour les objets et services de l’IoT, un domaine dans lequel Orange contribue directement. En effet, depuis plusieurs années les équipes d’Orange Labs ont audité des centaines d’objets de toute nature, et ont élaboré une vision précise des failles, risques et exigences de sécurité propres à l’IoT. Pour anticiper un tel schéma, Orange a d’ores-et-déjà rédigé un cahier des charges sécurité pour les fournisseurs d’objets vendus en boutique

Rien ne peut remplacer les bonnes habitudes

Selon Philippe Fredon, “pour bien sécuriser sa connexion privée, la meilleure option reste de combiner les protections au niveau de l’appareil, de la box et du réseau. Mais conclure par cela serait oublier un pan fondamental de la cybersécurité : les bonnes pratiques. Mot de passe renforcé, double authentification lorsque c’est proposé, mises à jour logicielles, vigilance face à tout message suspect, et même face à tout message paraissant officiel. C’est le b.a.-ba qui semble une évidence, mais il est toujours plus d’actualité, et il le restera encore longtemps.”

Avec l’explosion du télétravail due à l’épidémie de Covid-19, quelques nouveautés viennent cependant s’ajouter au tableau. Elles touchent la séparation des usages professionnels et personnels. On préconise de distinguer les espaces de stockage et les messageries, d’utiliser un VPN pour accéder à l’intranet de la société et ainsi protéger les données de l’entreprise contre l’espionnage.

La technique n’est pas suffisante si l’utilisateur n’a pas connaissance des bonnes pratiques à mettre en œuvre pour sécuriser au mieux ses usages numériques. Des sites comme bienvivreledigital.fr d’Orange, ou encore le site du gouvernement cybermalveillance.gouv.fr, publient les dernières tendances en matière de menaces et de cyber-usages.

La banque, un domaine exposé et sécurisé

Alors que la menace cyber sur les banques s’intensifie (fraudes, intrusions et fuites de données en tête), les impacts d’une cyberattaque peuvent rapidement devenir critiques : ils se comptent directement en pertes financières. Comment ce secteur sensible protège-t-il ses clients ?

Le secteur financier est l’un des secteurs attirant le plus de tentatives de cyberattaques, et plusieurs attaques réussies ont marqué les esprits, par exemple :

– la Banque centrale du Bangladesh, victime en 2016 de virements de fonds frauduleux pour une perte de 81 millions de dollars évaporés via des casinos philippins ;

– Equifax (en 2017) et Capital One (en 2019), sociétés financières américaines spécialisées dans le crédit, ayant eu à déplorer la fuite de données personnelles de plus de 100 millions de clients ;

– la banque indienne Cosmos Bank, victime en 2018 d’un piratage de son système de gestion des distributeurs automatiques de billets, ayant conduit à une perte d’environ 13 millions de dollars via des retraits frauduleux dans 28 pays en quelques heures ;

– la Bourse néo-zélandaise, paralysée durant plusieurs jours par des attaques de déni de service en août 2020.

“La confiance est une notion fondamentale dans la banque”, rappelle Philippe Carles, RSSI (Responsable Sécurité des Systèmes d’Information) d’Orange Bank, “en raison de la nature même de l’activité bancaire : la gestion d’argent et l’intermédiation entre des épargnants et des emprunteurs. La relation entre les clients et leur banque est depuis toujours basée sur la confiance et plus particulièrement sur la capacité de l’établissement financier à garantir le patrimoine de ses épargnants. Un incident grave, au-delà d’éventuelles pertes financières, pourrait porter un coup à la réputation de la banque et donc altérer cette confiance”.

Le domaine bancaire, historiquement habitué à gérer un ensemble de risques financiers (crédit, marché, liquidité, etc.), doit également gérer des risques dits opérationnels. Parmi eux, le risque informatique et la cybersécurité prennent une part de plus en plus importante, en raison de la transformation digitale de l’activité et du développement constant de la cybercriminalité. Le domaine bancaire est par ailleurs fortement régulé, avec une réglementation qui impose aux banques un certain nombre de dispositions dans l’intérêt de la protection des clients. Les banques ont donc mis en place une gouvernance pour maîtriser leurs risques, avec un ensemble de mesures techniques et organisationnelles assorti de contrôles à plusieurs niveaux.

Tromper l’humain plutôt que la machine

En parallèle des tentatives de cyberattaques “classiques” (intrusion, déni de service, etc.), contre lesquelles les banques ont mis en place des mesures de protection, de nombreux pirates préfèrent ne pas attaquer “frontalement” les banques. Ils privilégient des attaques de type fraude, en ciblant plutôt l’humain, qu’il s’agisse des collaborateurs de la banque ou des clients, en combinant souvent phishing et social engineering.

Ainsi les banques, et particulièrement les banques en ligne, doivent mettre en place des stratégies pour éviter les fraudes générées par des ouvertures de compte réalisées avec des vrais justificatifs d’identité volés ou de faux justificatifs d’identité.

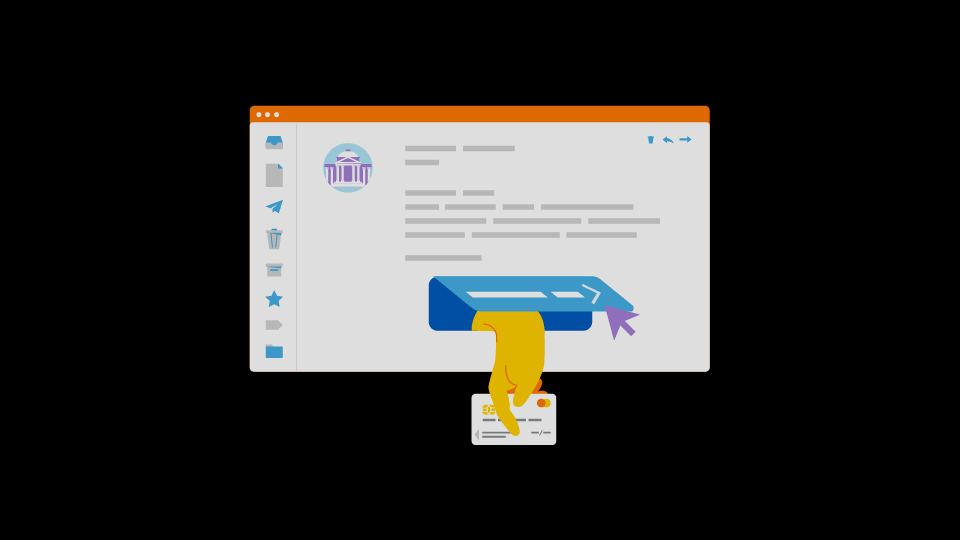

Par ailleurs, les fraudeurs peuvent aussi cibler les clients des banques via de classiques campagnes de phishing en n’hésitant pas parfois à les contacter directement par téléphone afin d’obtenir des informations complémentaires nécessaires à l’authentification sur l’espace du client ou pour valider une transaction frauduleuse.

En effet, il est bien connu que les mots de passe présentent des vulnérabilités intrinsèques, et qu’une authentification forte est préférable. Elle est d’ailleurs devenue obligatoire d’un point de vue règlementaire. L’un des moyens relativement courant (car simple et facilement déployable) consistait jusqu’ici à utiliser un code à usage unique envoyé par SMS (en complément du traditionnel login/mot de passe). Cependant les fraudeurs arrivent parfois à contourner ce mécanisme de plusieurs manières :

– ils appellent directement des victimes au téléphone en se faisant passer pour un conseiller bancaire, et utilisent des prétextes pour demander aux victimes de communiquer oralement les codes OTP SMS reçus sur leurs téléphones ;

– ils déploient des applications mobiles malveillantes qui peuvent lire le contenu des SMS ;

– ils font un “SIM swap”: ils prétextent la perte d’une carte SIM auprès de l’opérateur de réseau mobile pour en recevoir une nouvelle à la place du client légitime, et ainsi accéder directement à ses SMS.

“Chez Orange Bank, nous avons fait le choix de tout miser sur l’application mobile, non seulement pour les services délivrés aux clients mais aussi pour la sécurité de l’utilisation de ces services.”

La sécurité par l’application mobile

Le code SMS n’étant plus considéré comme fiable, les banques adoptent progressivement d’autres dispositifs. “Chez Orange Bank, nous avons fait le choix de tout miser sur l’application mobile, non seulement pour les services délivrés aux clients mais aussi pour la sécurité de l’utilisation de ces services” indique Philippe Carles. Ainsi, Orange Bank a été précurseur, dès son lancement, sur le paiement mobile, le virement par SMS, le solde en temps réel, le blocage/déblocage de la carte bancaire dans l’application mobile. La banque propose également depuis peu une offre famille, le pack Premium. La sécurité de l’usage de ces services repose sur l’authentification au travers de l’application mobile. Elle doit être réalisée sur le téléphone mobile que le client aura désigné comme mobile de confiance. Même l’accès à son compte depuis l’espace client du site Internet d’Orange Bank, via un navigateur web traditionnel, s’appuie sur l’authentification via son mobile. On évite ainsi au client de saisir son code secret sur un ordinateur, parfois moins sécurisé qu’un téléphone. Lorsque le client doit valider une transaction par carte bancaire (le fameux “3DS”), il le fait via son application mobile, avec le mécanisme des “notifications push”. Le client peut également s’appuyer sur le système de biométrie proposé par son téléphone, ce qui constitue un réel confort d’utilisation tout en sécurisant la transaction, sachant qu’il faut toujours rechercher le bon équilibre entre expérience utilisateur et sécurité”.

Prévention, détection, réaction

L’authentification n’est qu’une facette de la sécurité bancaire. Orange Bank fait par exemple appel à Orange Cyberdefense pour la surveillance des menaces (“threat intelligence”) sur internet. Comment ? En repérant les dépôts de noms de domaine ou de pages Facebook imitant Orange Bank et pouvant donc mener à une opération de phishing, afin d’en demander la fermeture avant toute entrée en action (et donc avant que des prospects ou clients se fassent piéger). Orange Bank travaille également en collaboration avec Orange Cyberdefense pour détecter les tentatives d’intrusion dans son système d’information, avec un CyberSOC (Security Operating Center) où plusieurs milliards d’évènements par mois sont analysés et corrélés, en recherchant des indices de compromission. “Il est notamment important de détecter le plus tôt possible les menaces telles que les ‘ransomware’ qui touchent toutes les entreprises”, rappelle Philippe Carles.

Pour ce qui est des ouvertures de comptes et des opérations bancaires (achats, virements, etc.), Orange Bank a mis en place des dispositifs de détection de comportements anormaux, qui s’appuient sur des règles statiques et des règles dynamiques (avec la technologie de “machine learning”). Ainsi, les signaux d’une fraude sont repérés en amont afin de réagir le plus rapidement possible. Les pirates mettent en œuvre régulièrement de nouveaux types de fraude, incitant les banques à rester sur le qui-vive afin d’améliorer constamment leurs dispositifs de lutte contre la fraude, et d’innover autant que les fraudeurs !

Les problématiques d’un large écosystème

Les systèmes d’information des banques sont bien souvent complexes. Ils combinent parfois des systèmes traditionnels et des systèmes plus récents, et reposent sur un ensemble d’interconnexions avec un nombre important de partenaires (échange des flux financiers ou sous-traitance d’un traitement back office par exemple). “Ce large écosystème représente un risque qui doit être géré (clauses contractuelles, pilotage des prestations, surveillance des flux, etc.), indique Philippe Carles. Une indisponibilité ou une intrusion chez un partenaire pourrait avoir des conséquences non négligeables sur l’activité de la banque. Les exemples d’attaques par des partenaires et des fournisseurs “supply chain attack” ne manquent pas. On peut notamment citer l’affaire Solarwinds qui a fait grand bruit fin 2020, ou encore Alten ou Sopra. La prise en compte de cet écosystème amène à repenser l’architecture de son SI et sa sécurité.”

Une autre tendance, qui concerne aussi certains acteurs du secteur bancaire, est le recours aux services cloud. “Orange Bank a fait le choix d’aller dans le cloud, avec AWS et Microsoft notamment, pour plusieurs raisons : facturation à l’usage, élasticité des ressources, fiabilité (via des processus automatisés), etc. L’hébergement dans le cloud permet de mieux couvrir certains risques de sécurité par rapport à un hébergement traditionnel. Il nous amène cependant à devoir gérer de nouveaux risques. La migration vers le cloud nous pousse aussi à repenser la sécurité en embarquant toutes les équipes (développeur, administrateur système, exploitant, etc.), qui auparavant travaillaient plutôt en ‘silo’, afin de tendre vers un modèle ‘DevSecOps’, pour concilier agilité et sécurité”.

Par ailleurs, la réglementation bancaire contribue également à élargir encore les dimensions de l’écosystème bancaire, en favorisant la concurrence entre les banques ainsi que l’émergence de nouveaux acteurs dans l’intérêt des clients. “Avec la réglementation européenne “DSP2” (2ème Directive des Services de Paiement), l’ouverture de services bancaires à de nouveaux acteurs (agrégateurs de comptes ou initiateurs de paiement par exemple) est une aubaine pour les utilisateurs, mais nous expose via les API,” indique Philippe Carles.

Ce nouvel écosystème bancaire et numérique ouvre une ère d’opportunités et de défis. Chaque acteur devra y assumer son rôle et sa part de responsabilité. Les banques en tant qu’intermédiaire de confiance doivent en permanence maîtriser leurs risques et sont par conséquent condamnées à continuer à améliorer leur résilience technique et opérationnelle pour faire face aux menaces accidentelles et malveillantes, et en particulier aux cyberattaques, sachant que la cybercriminalité connaît une croissance continue.

À quoi sommes-nous confrontés ?

La menace cyber est protéiforme et en évolution constante. Les cyberattaques touchent les particuliers tout comme les grands groupes industriels. Des algorithmes de cryptanalyse sophistiqués aux techniques de manipulation rudimentaires, elles emploient une variété de moyens. Dans le cyberespace comme à la guerre, il est essentiel de connaître son ennemi !

Entreprises et cyberattaques : une menace sans cesse renouvelée

Dans l’espace numérique,

comme dans le cadre d’une guerre physique,

se confrontent deux volontés : attaquer d’un côté, se défendre de l’autre. La menace est omniprésente et susceptible de concerner toutes les entreprises.

En matière de cybersécurité pour les entreprises, la connaissance de la menace est le point d’entrée préalable à toute réflexion. D’abord virtuelle, elle est susceptible de se transformer en risque concret, et suppose alors d’enclencher les moyens ad hoc d’y remédier. La menace constitue d’ailleurs la première raison pour laquelle les entreprises s’équipent de solutions de cybersécurité, au-delà même de leurs enjeux de conformité réglementaire. Mais comment se définit-elle ?

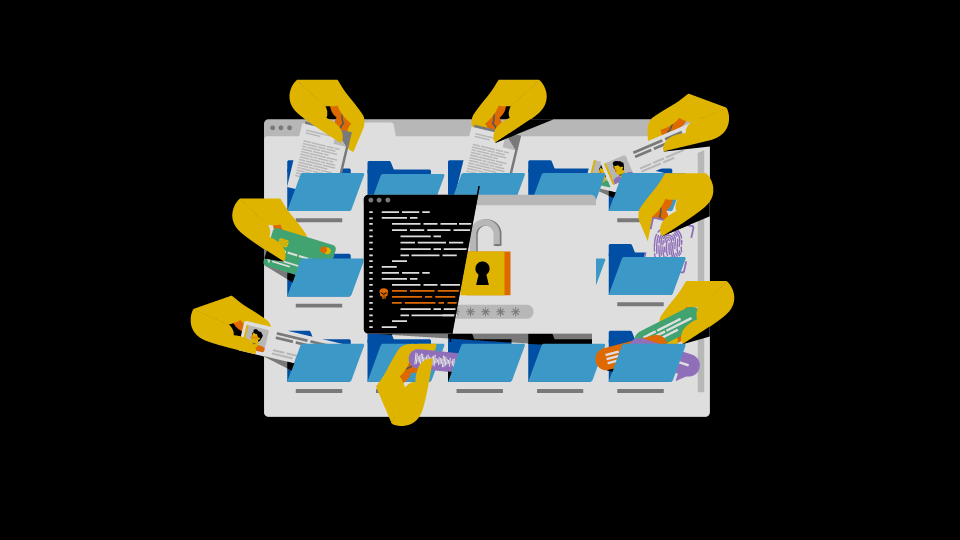

Persistante et évolutive

Un déterminant clé des menaces réside dans leur capacité à s’accumuler. “Celles d’aujourd’hui ne remplacent pas celles d’hier : elles se superposent, explique Laurent Célérier, Vice-président exécutif Technology & Marketing chez Orange Cyberdefense. De fait, des menaces qui existent depuis 10 ans ou plus perdurent dans l’écosystème cybersécurité, avec un dynamisme variable, et de nouvelles formes d’attaque s’y ajoutent en permanence. L’évolutivité est un autre trait distinctif. Prenons par exemple les rançongiciels, ou “ransomwares”. Dans leur principe, ils sont restés inchangés pendant de nombreuses années : il s’agit d’attaquer un système d’information pour y chiffrer les données avant de proposer une clé de décryptage payante. Mais les entreprises ont gagné en maturité sur ce sujet et mis en place des dispositifs de sauvegarde qui ont réduit ou éradiqué leur impact. Les cybercriminels ont donc adapté leur modèle, en doublant le chiffrement par de l’exfiltration préalable des données les plus sensibles. Ils disposent dès lors de deux moyens de pression : l’indisponibilité des informations et la possibilité de les divulguer.”

Laurent Célérier, Vice-président exécutif Technology & Marketing chez Orange Cyberdéfense

De l’atteinte à l’image au sabotage

Dans sa typologie, la menace peut être classifiée en quatre principaux domaines . Elle peut avoir une vocation d’atteinte à l’image et être, alors, destinée à altérer une marque sur internet, défigurer un site web avec un message politique, etc. D’autres ont un but financier et s’apparentent à de l’extorsion de fonds, comme le détournement de sites bancaires ou les “ransomwares”. Elle peut ensuite être utilisée à des fins d’espionnage, pour voler les secrets d’une entreprise ou d’un Etat. Enfin, elle s’assimile dans certains cas à un sabotage pur et simple, tel que celui causé par le malware Stuxnet, qui avait pour cible les centrifugeuses iraniennes d’enrichissement d’uranium. L’espace numérique est devenu un lieu de confrontation entre grandes puissances. La cyberattaque dont a été victime SolarWinds, considérée comme la plus importante jamais orchestrée contre le gouvernement des Etats-Unis, l’a rappelé récemment.

Les clés de la sécurité

Une fois que la menace est connue, il s’agit d’identifier quelles ressources doivent être protégées. La question se posera dans des termes différents selon que l’on parle d’une entreprise de grande distribution, pour laquelle les systèmes de facturation et logistiques sont essentiels, ou d’un cabinet d’avocats, au sein duquel la confidentialité des données aura valeur d’impératif.

La stratégie de sécurisation qui découle de cette première phase s’articule le plus souvent autour de trois sujets clés. Cela commence avec la protection des accès, du plus basique (mots de passe) à des systèmes plus évolués comme l’authentification multi-facteurs. La protection du réseau de l’entreprise doit aussi être étudiée, via l’implémentation de méthodes de firewall, d’anti-DDOS, de VPN, etc. Il faut enfin porter une attention particulière aux “endpoints”, les terminaux connectés au réseau de l’entreprise et utilisés par ses collaborateurs. Considérée jusqu’à peu comme une commodité, leur protection a connu un regain d’intérêt majeur après que les attaquants ont profité du sous-investissement des organisations en la matière pour s’immiscer dans la brèche.

À ces enjeux traditionnels s’ajoutent deux problématiques sécuritaires en pleine expansion ces dernières années. L’essor rapide du cloud, en premier lieu, implique un besoin d’accompagnement renforcé des entreprises qui migrent vers ces technologies. Ensuite, la cybersécurité des systèmes industriels a progressivement changé de paradigme : en effet, si les systèmes en question ne sont pas récents, leur connexion au réseau de l’entreprise ou à internet pour optimiser leurs capacités l’est davantage. Des automates industriels qui fonctionnaient jusqu’ici en vase clos sont devenus connectés et ont, par la même occasion, élargi le champ des menaces qui pèsent sur eux.

“Les menaces d’aujourd’hui ne remplacent pas celles d’hier, elles se superposent.”

Cybersécurité, l’investissement permanent

La cybersécurité fait face aujourd’hui à un défi de compétences, que l’intelligence artificielle (IA) et l’automatisation de certaines tâches ne suffiront pas à relever. Les progrès dans le domaine sont aussi tributaires de l’investissement des fournisseurs de solutions et des entreprises. La cybersécurité doit s’envisager selon une logique de flux et non de stocks : l’exploration et l’investissement dans le domaine doivent être constants. Il s’agit par ailleurs de veiller au facteur humain. En dépit d’une tendance excessive à focaliser la cybersécurité sur le seul aspect technologique, elle repose sur trois piliers, “people, process & technology” (les gens, les processus et la technologie). En 2020, 15 % environ des cyberattaques étaient liées à une erreur humaine : la formation des utilisateurs et le développement d’une culture sécurité au sein des entreprises sont critiques.

Quatre scénarios pour demain

Comment l’écosystème de la cybersécurité est-il susceptible

d’évoluer ? Pour Laurent Célérier, quatre scénarios probables se dégagent. “On peut d’abord imaginer qu’à la suite d’une rupture technologique inconnue à l’heure actuelle, le niveau de cybersécurité augmente significativement, et que les Etats entreprennent de démilitariser l’espace numérique, qui deviendrait alors un bien universel au même titre que l’Antarctique ou les grands fonds marins. La deuxième possibilité est celle d’une simili-guerre froide, où l’évolution de la réglementation occasionnerait là aussi une hausse notable du niveau de la cybersécurité et une mise à l’écart de fait des petits acteurs. Il n’y aurait plus de cybercriminalité, seuls subsisteraient les puissances étatiques, lesquelles ne s’affronteraient au final que très peu ou pas du tout devant les coûts astronomiques à consentir pour des attaques. La troisième hypothèse s’assimile à la situation actuelle, où la cybercriminalité existe mais reste sous contrôle, avec un coût encore acceptable pour la société. La dernière alternative est celle de la rupture : une attaque mondiale de grande ampleur a lieu, et la confiance dans le numérique est réduite à néant. D’un internet généralisé et uniformisé, nous irions alors vers un autre espace numérique, plus local et avec une différenciation technologique importante.”

Des scénarios pour le moins sombres, de nature à inciter les entreprises à s’intéresser davantage à leurs enjeux de cybersécurité.

La recherche à l’avant-garde de la cybersécurité

La multiplication des attaques, sur des systèmes parfois critiques, donne des sueurs froides aux gouvernements et aux entreprises du monde entier. Mobilisées, les équipes de recherche en cybersécurité entendent bien disséquer et prévenir la menace.

Pour les cybercriminels, l’ère de la virtualisation est une aubaine. Les frontières physiques tombent tandis que les réseaux s’ouvrent au cloud. Les entreprises de gestion informatique sont des cibles de choix car elles concentrent sous les mêmes systèmes des clients stratégiques : états, grands groupes industriels, etc. “Et on réalise que ceux qui sont considérés comme les plus grands spécialistes du secteur sont parfois les plus mal lotis, rappelle Adam Ouorou, Directeur du domaine de recherche Confiance et Sécurité d’Orange. En témoigne le récent piratage de l’entreprise américaine SolarWinds et de ses clients. Ce scandale révèle aussi la faillite des agences gouvernementales dans la mise en place de stratégies efficaces”. Avec ses cryptologues, ses experts de l’IA, la recherche en cybersécurité d’Orange étudie de près ce type d’événements afin d’en tirer des leçons, et, surtout, de pouvoir les prévenir.

Une recherche à double tranchant

Un effet pervers de la cybersécurité veut que ce qui bénéficie à la défense puisse être détourné pour l’attaque. C’est le cas de la cryptographie, capable de toujours plus de prouesses dans la protection des données, mais qui peut d’un autre côté être employée pour les subtiliser à leurs propriétaires à travers les rançongiciels… En cybersécurité, il est donc primordial de ne pas rester passif grâce à la recherche afin que la défense conserve toujours une longueur d’avance sur l’attaque, suivant l’adage : “Mieux vaut prévenir que guérir.” Quand on choisit le cloud pour héberger ses données, il est par exemple préconisé de multiplier les points de stockage. Malheureusement, à l’heure de la course à l’économie, les mesures préventives sont souvent laissées de côté par les acteurs.

Analyse de la menace : la veille permanente

L’intelligence artificielle (IA) n’est pas épargnée par les activités malveillantes. Avec le “deepfake”, quelques minutes de vidéo suffisent pour détruire une réputation, quand il faut un temps considérable pour prouver la fraude. Mais l’IA brille également du côté de la défense, où elle démultiplie la capacité d’anticipation pour raccourcir les temps de réponse. “Avec l’IA, souligne Adam Ouorou, on est en mesure de détecter les comportements anormaux – tout l’enjeu étant de savoir différencier déviance et menace pour éviter les ou les faux négatifs. Chez Orange, par exemple, nous avons développé notre propre plateforme pour détecter et suivre l’évolution des menaces. Ainsi, en 2020, l’exploitation des mots “Covid” ou encore “black lives matter” dans les opérations de piratage a montré que l’actualité est une mine d’opportunités pour les cybercriminels.”

Un sujet inégalement traité par le secteur

Au sein d’Orange, la coopération avec les équipes opérationnelles est un enjeu crucial pour la recherche. Auprès d’Orange Cyberdefense, des différents pays du Groupe, d’Orange Business Services et des clients entreprises, c’est là, sur le terrain, que sont repérées les dernières évolutions en matière de cybercriminalité. Mais cette coopération doit dépasser les frontières de l’entreprise. “Dans le secteur de l’Internet des Objets (IoT), les fabricants s’intéressent trop peu à la cybersécurité, avec pour résultat de nombreuses attaques transitant par ces points faibles. Or, c’est sur nos réseaux que ces objets font transiter des données.” Orange contribue à l’effort commun en cherchant des failles, en trouvant des solutions, en développant des briques technologiques qui sont ensuite mises à disposition des fabricants. À défaut de pouvoir agir sur des objets vulnérables, des fonctions de médiation (“gateway” ou module logiciel dans la Livebox) sont proposées, qui agissent pour neutraliser la capacité de nuisance des objets après infection, en bloquant les flux associés.

Des acteurs en quête d’alliés… difficiles à trouver ?

Face à des attaques sophistiquées, les acteurs politiques commencent à comprendre que la réponse doit aussi être étatique. Des partenariats sont lancés par l’Europe ou la recherche en France. C’est le cas par exemple du projet collaboratif européen PROMETHEUS autour de la cryptographie post-quantique et du projet RISQ sur le même thème qui associe des industriels français et l’ANSSI. “La guerre commerciale entre les États-Unis et la Chine pousse l’Europe à se réveiller, ce qui est une bonne chose, conclut Adam Ouorou. On fait trop confiance à ce qui vient de pays dits “alliés”, tout en étant pourtant incapables de vérifier si les garanties promises sont respectées. Protéger les espaces digitaux, dans une Europe pratiquement désindustrialisée, est devenu une tâche complexe. C’est pourquoi la recherche doit toujours avoir un coup d’avance.”

L’IA en soutien dans la lutte contre les cyberattaques

Parmi les multiples applications et cas d’usage sur lesquels elle se décline, l’IA se révèle un apport précieux en matière de cybersécurité, à plusieurs titres. Sa mise en œuvre nécessite une organisation calibrée et l’association de différentes expertises travaillant en bonne intelligence.

Là où il y a des données, l’intelligence artificielle peut apporter de la valeur. Cette hypothèse schématique trouve depuis quelques années une illustration dans le domaine de la cybersécurité, où l’IA constitue un “carburant analytique” inédit, notamment autour de trois grands enjeux.

De la détection à l’automatisation de la réponse

Il s’agit en premier lieu de mettre la puissance de l’IA et des outils mathématiques au service de la de nouvelles menaces, une détection la plus anticipée possible. “Ces technologies peuvent nous aider à identifier un comportement inhabituel ou de nouvelles failles au sein des données d’infrastructure ou d’applications et donc à rassembler des informations nous permettant d’enrichir les solutions de défense et de protection”, détaille Sandrine Mercier, Directrice de Département Sécurité au sein d’Orange. “Il faut donc définir les algorithmes ad hoc, capables d’analyser et de remonter un comportement déviant ou malveillant en temps réel, et d’évaluer la pertinence de l’information.”

Le deuxième sujet découle de cet enjeu. “Nous avons à notre disposition de nombreuses données, poursuit Sandrine Mercier, des données que nous devons rendre opérationnelles donc les transformer en information qualifiée, pertinente, et structurée. L’enjeu est de construire un renseignement suffisamment opérationnel pour pouvoir l’utiliser comme levier pour instruire les actions de défense.”

Enfin, la mise en œuvre de l’IA peut être aussi associée à un enjeu de développement des compétences des experts en cybersécurité. Dans ce cas de figure, elle est employée pour simuler des environnements et des scénarios d’attaque pour entraîner les experts à la réponse à incident mais aussi leur permettre de tester les solutions de défense.

Une IA éprouvée en “conditions réelles”

À la base de tout est la donnée : pour déterminer le niveau de performance d’une solution IA et des solutions sous-jacentes, il faut des données, beaucoup de données. Celles-ci peuvent provenir de banques de données publiques, ou peuvent être puisées, pour un opérateur tel qu’Orange, de la supervision des réseaux. “Nous utilisons des données de production anonymisées en respectant les lois relatives à la protection des données comme par exemple le RGPD, explique Sandrine Mercier, nous nous appuyons sur les données générées par notre propre activité comme celle de nos grands clients collaboratifs, afin de tester et d’éprouver sur un environnement réel les algorithmes choisis. Quand ceux-ci sont validés, la transition entre pré-production et production met en jeu une démarche équivalente ou se rapprochant des méthodes agiles, pour régler et ajuster en temps réel nos algorithmes, et conserver in fine leur niveau d’efficacité.”

“Il s’agit de définir des algorithmes capables d’analyser et de remonter un comportement déviant ou malveillant, et de scorer en temps réel l’information.”

Les solutions IA ont besoin d’expertise métier pour être opérationnalisées

La conception et la mise en production des solutions d’IA s’appréhendent en termes techniques autant qu’organisationnels. Selon Sandrine Mercier, “nous avons besoin des sciences, des mathématiques et des experts métiers tels que les exploitants applicatifs et réseau. Un mathématicien peut mettre au point un algorithme, sans pour autant être en mesure de conférer une valeur d’information à la donnée que celui-ci analyse. C’est sur ce point que les analystes métier et experts cybersécurité entrent en jeu, pour qualifier le niveau de confiance de l’information, la pertinence et la possibilité de son exploitation et, au bout du compte, valider sa mise en œuvre opérationnelle. L’expertise Data Science/Mathématique doit nécessairement être associée à la couche de compréhension Cybersécurité.”

C’est ainsi que l’on parvient à des solutions fiables et efficaces, implémentées dans les centres de supervision pour détecter de nouvelles menaces ou des comportements anormaux, au sein des pour structurer et partiellement ou complètement automatiser certains scénarios de défense ou dans d’autres métiers comme la finance pour identifier les fraudes.

Une quête d’innovation constante

Au-delà de nombreux services et solutions déjà commercialisées, les équipes de la recherche d’Orange explorent encore et toujours le champ de l’IA pour l’étirer vers de nouveaux horizons. Des solutions IA & Cyber sont en cours de développement ; certaines viennent enrichir les du Groupe sur la connaissance de la menace et donc développent l’efficacité de nos bases de “Threat Intelligence” ; d’autres enrichissent l’identification des failles sur les systèmes internes ou clients en développant l’exploitation des données générées par les infrastructures comme les applications. Ces deux axes de développement nous apportent d’ores et déjà des capacités supplémentaires dans la connaissance de la menace, l’identification la plus proactive possible des et dans l’organisation de la réponse à incident.

Face aux attaquants

Comment éviter l’intrusion au sein d’un système d’information ? Elias, Pentester chez Orange Cyberdéfense, nous explique son métier et son parcours.

Les métiers de la cybersécurité

Face à la multiplication et à la diversification des cyberattaques, le marché de la cybersécurité est en plein essor et offre de nombreuses opportunités professionnelles. Architecte en sécurité, analyste SOC ou consultant sont parmi les profils les plus recherchés.

Chercheur en sécurité des systèmes d’information (SSI)

En recherche fondamentale, le chercheur en SSI conçoit et mène des projets de recherche pour générer des savoirs nouveaux et contribuer à l’émergence de technologies innovantes dans son domaine. Il rend compte de ses travaux et découvertes en rédigeant des articles scientifiques ou en participant à des conférences et peut enseigner. En recherche appliquée, il assure une veille scientifique et technologique et effectue des travaux de R&D pour développer de nouveaux produits, procédés ou services.

Consultant en cybersécurité

Il accompagne les entreprises et les administrations dans la sécurisation de leur SI. Il intervient en amont, pour aider l’organisation à définir sa stratégie de cybersécurité et de conformité. Il peut également intervenir en cas de crise, suite à une cyberattaque. Dans le premier cas, à partir d’un diagnostic au cours duquel il évalue le niveau de sécurité existant et définit des scénarios d’intrusion, il propose des méthodes et des outils adéquats vis-à-vis des besoins de son client et du contexte dans lequel il évolue.

Architecte sécurité

Chargé de concevoir, développer et maintenir les architectures de sécurité des SI, ce professionnel veille à la pertinence et la pérennité des choix technologiques des projets menés au sein de son entreprise. Pour cela, il doit s’assurer que ces choix sont cohérents avec la stratégie IT et respectent les exigences de sécurité de l’organisation et que les briques de sécurité déployées sont robustes et interopérables. Il doit également réaliser une veille sur les nouvelles menaces et revoir régulièrement l’architecture existante.

Cryptologue

Expert en sécurité des systèmes de communication, le cryptologue est chargé de protéger les données sensibles. Pour cela, il élabore des moyens de cryptage et de codage de l’information à partir d’algorithmes complexes pour assurer la confidentialité des transmissions et garantir l’authenticité et l’intégrité des données. Dans le cadre de son travail, il analyse également les algorithmes de chiffrement existants pour s’assurer de leur efficacité et teste les programmes conçus par ses confrères.

Analyste SOC

Chargé de la supervision des SI, l’analyste SOC (“Security Operations Center”) assure la surveillance, la détection et l’analyse d’incidents de sécurité et contribue à traiter ces incidents et à en améliorer la prévention. À ces fins, il interprète des milliers d’alertes émanant du SOC en utilisant différents outils, tels que des solutions de SIEM (“Security Information and Event Management”) et d’analyse du comportement des utilisateurs, des rapports mis à sa disposition (par le CERT, par exemple), des logiciels de sécurité, etc.

Spécialiste IAM

Le spécialiste IAM (“Identity and Access Management”) est un professionnel de la gestion des identités et des accès (GIA) aux SI et applications, c’est-à-dire l’ensemble des processus mis en œuvre par une organisation pour gérer les habilitations des utilisateurs de ses ressources informatiques (qui accède à quoi, à quel moment et pour quel motif). Le spécialiste IAM sera, par exemple, chargé de participer à la définition de modèles de rôles, permettant de baser les accès sur le métier.

Le facteur humain de la cybersécurité

Plus de 90 % des incidents de sécurité seraient imputables à une erreur humaine. Pour se prémunir des cyber-risques, notamment les attaques d’ingénierie sociale, les individus doivent adopter une hygiène informatique scrupuleuse. Les organisations, quant à elles, combinent briques technologiques et formation en cybersécurité des collaborateurs.

En janvier 2018, dans un contexte d’escalade de tensions entre les États-Unis et la Corée du Nord, la Hawaii Emergency Management Agency, une antenne de la FEMA (l’agence fédérale américaine chargée de la gestion de crise) émet une fausse alerte d’attaque par missile balistique. Suite à cet incident, le public découvre une photo, prise quelques mois auparavant, dans laquelle un agent des opérations de l’organisation pose devant des écrans. Un Post-it, sur lequel est écrit un mot de passe, est collé sur l’un d’eux…