Sur les infrastructures softwarisées, la sécurité et la protection des données restent des défis majeurs : introspection, isolation système, supply chain… Le « Cloud » s’étend désormais sur les Clouds publics. Comment y garantir le même niveau de protection que sur les Clouds privés (dits « on premise »), en général mieux sécurisés ?

Le potentiel sécurité des TEE reste largement inexploité malgré l’adoption par les hyperscalers. Les TEE pourraient devenir le futur de la sécurité.

C’est l’un des nombreux cas d’usage des environnements d’exécution de confiance, mieux connus sous le nom de TEE (« Trusted Execution Environment »). Les TEE sont au cœur du « Confidential Computing ». Il s’agit simplement de protéger services et données sans avoir besoin de faire confiance au fournisseur d’infrastructure. Le « Confidential Computing » est même considéré par IBM comme la « prochaine frontière en termes de sécurité » (*). Les approches associées, dites de « Privacy-Enhancing Computation », sont vues par le Gartner Group comme l’une des prochaines tendances clés en sécurité.

Le TEE est un « coffre-fort » dédié à la protection de l’exécution de services, sécurisé par le matériel ─ ce qui permet des garanties fortes de sécurité : confidentialité, intégrité, isolation du code et des données. Cette rupture technologique provient principalement de l’univers du Cloud. Mais quel en est l’intérêt pour les opérateurs télécoms, en termes d’opportunités et de risques ?

Une étude de la recherche d’Orange réalisée en 2022 évalue l’impact sécurité des TEE pour les télécoms. Menée dans le domaine de recherche Trust, Security and Transactions et avec TAGES SolidShield, partenaire du projet européen INSPIRE-5Gplus, ses résultats viennent d’être publiés dans la revue internationale IEEE Security & Privacy après une sélection rigoureuse [1] – seuls 7 articles ont été retenus pour cette « special issue » sur la sécurité matérielle sous la coordination de l’université de Pennsylvanie dont l’éditeur est auteur de nombreuses contributions de référence en sécurité système depuis une trentaine d’années, notamment autour de SELinux.

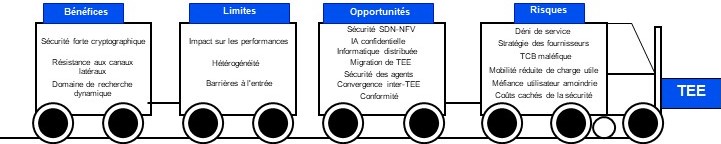

Opportunités et risques des TEE sont analysés à 360° suivant la méthodologie SWOT (Strengths, Weaknesses, Opportunities, Threats). Cette approche donne un aperçu synthétique : (1) des points forts d’une technologie de sécurité pour protéger les “assets” critiques, et (2) des principaux cas d’usage ; mais aussi de ses limites éventuelles en termes (1) de menaces résiduelles, et (2) de barrières à lever pour l’adoption de la technologie.

Les conclusions de l’étude ouvrent de belles perspectives sécurité pour Orange.

Un tour d’horizon du TEE

La sécurité du TEE repose sur son ancrage matériel sur le processeur principal pour créer des environnements d’exécution isolés appelés enclaves, des protocoles cryptographiques pour la confidentialité et l’intégrité mémoire, et des services comme l’attestation.

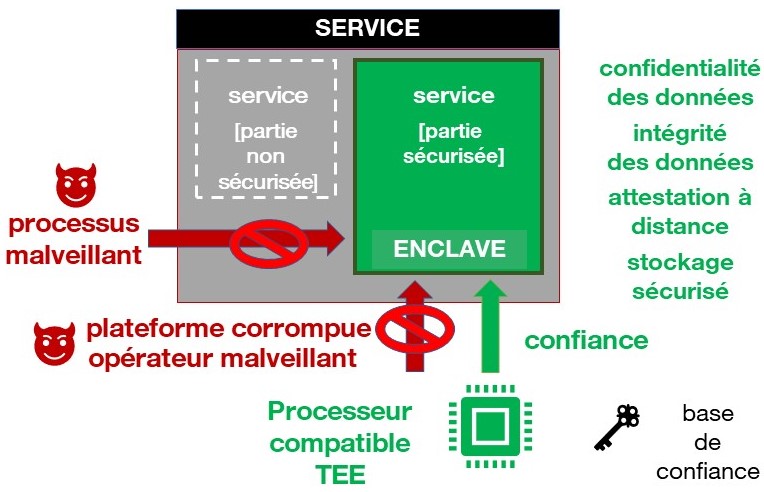

Comme le montre la Figure 1, les principaux vecteurs d’attaque sur le TEE sont une couche système malveillante, des processus colocalisés hostiles ou l’introspection de données applicatives depuis les couches basses. L’étude compare les solutions de « Confidential Computing » en termes d’isolation, de protection mémoire ou de migration dynamique.

Figure 1 : TEE – vue d’ensemble, vecteurs d’attaques et garanties de sécurité

La base de confiance (TCB ou « Trusted Computing Base ») d’une architecture TEE est très flexible. Ce qui facilite le support de multiples cas d’usage. Par exemple : se protéger de l’infrastructure pour assurer la sécurité des fonctions réseau ou Cloud virtualisées, automatiser la sécurité réseau, protéger des applications distribuées ou des systèmes d’intelligence artificielle en termes de modèles ou de données. Si les solutions à base de processus (Intel SGX) disposent d’une TCB minimale, plus sûre, leur prise en main s’avère moins simple que celles à base de machines virtuelles (Intel TDX, AMD SEV) où la TCB est plus large, mais qui sont plus faciles à utiliser.

L’implémentation des fonctionnalités du TEE est réalisée en matériel, mais parfois aussi en logiciel, en le virtualisant (« virtual TEE »), par exemple dans une machine virtuelle. Cette dernière option présente des avantages en termes de simplicité d’utilisation et de maintenance, mais au détriment de la sécurité.

Quels cas d’usage pour le TEE ?

On dispose de deux classes de cas d’usage : le Cloud et le monde mobile. Le Cloud dispose de technologies plus matures et de cas d’usage plus diversifiés.

- Pour le Cloud

Les domaines de cas d’usage sont ceux du « Confidential Computing » comme la santé (e.g., protection des données entre plusieurs hôpitaux), les infrastructures télécom et les verticaux 5G (e.g., véhicules connectés), les applications financières, et l’IA. L’écosystème est dominé par les hyperscalers (e.g., Microsoft, Google, Amazon) avec les technologies clés Intel SGX pour la protection de processus et Intel TDX et AMD SEV pour la protection de machines virtuelles.

Une première classe cas d’usage vise à assurer la sécurité des fonctions Cloud contre l’introspection des données applicatives par le fournisseur de Cloud (sécurisation de fonctions réseau virtualisées). Par exemple : pour les réseaux 5G et le continuum IoT-Cloud : station de base « trustable », sécurité de la supply chain à l’aide d’enclaves RISC-V centrées utilisateur, monitoring sécurité réseau.

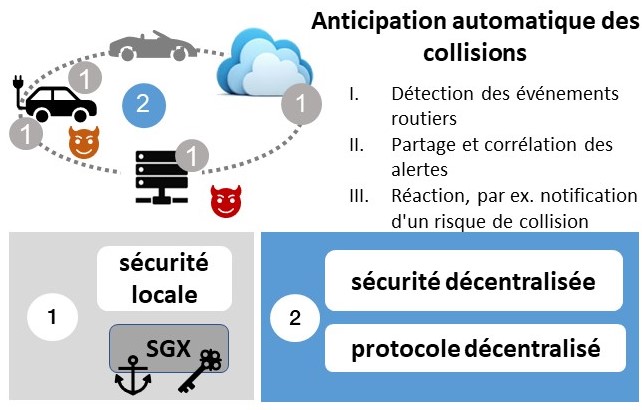

Figure 2 : TEE pour la sécurisation d’applications réparties – détection de collision anticipée pour les réseaux de véhicules connectés et autonomes

Une seconde classe de cas d’usage concerne les applications réparties en contexte hétérogène peu digne de confiance. Par exemple : la protection des données pour la détection anticipée de collisions entre véhicules connectés (projet européen 5GCroCo), l’isolation de fonctions véhiculaires, l’orchestration sécurisée de fonctions Cloud native, ou les services managés « confidentiels ».

La Figure 2 illustre l’utilisation de TEE pour la prévention de collisions dans les réseaux de véhicules autonomes, réconciliant la protection locale des données forte assurée par le TEE et une sécurité décentralisée plus flexible à l’aide d’un protocole distribué.

Une troisième classe cas d’usage cible la sécurité de l’IA (“confidential machine learning”) pour protéger les données utilisateur et les modèles d’apprentissage. Par exemple : l’IA distribuée respectueuse de la vie privée – ces approches sont aussi explorées par d’autres opérateurs comme Telefónica et par des startups.

- Pour les environnements mobiles

L’objectif est de se protéger des nombreuses attaques matérielles sur les devices IoT. Les applications traditionnelles à base de credentials matériels (HSM, TPM, cartes à puce) sont désormais sécurisées par TEE : ticketing, authentification/identification de device/d’utilisateurs, contrôle d’accès, ainsi que leurs extensions à de nouveaux cas d’usage (e.g., BYOD).

Cet écosystème est dominé par la technologie ARM TrustZone d’isolation matérielle pour le développement d’applications sécurisées (TrustedApps) et par le standard Global Platform. Il reste cependant fermé, ce qui empêche d’installer les TrustedApps sur les équipements mobiles. Les approches centrées opérateur sont prometteuses pour utiliser la box pour contrôler l’installation et le déploiement de TrustedApps autorisées sans intervention du fournisseur de plate-forme mobile.

Un cas d’usage clé est la lutte anti-malware, contre les attaques par injection de code. ARM TrustZone permet de s’en protéger en authentifiant les pointeurs avant ou après un saut d’instruction.

SWOT : opportunités et risques des TEE

Une analyse SWOT permet de cerner les bénéfices, limites, opportunités, et barrières pour l’adoption des TEE afin de pouvoir répondre à la question : le TEE peut-il garantir la sécurité en contexte télécom ?

La Figure 3 donne une vue d’ensemble de l’analyse SWOT réalisée. Nous passons en revue les principaux points, en termes de forces et limites des TEE en environnement télécom.

Figure 3 : Analyse SWOT des TEE – vue d’ensemble (bénéfices, limites, opportunités et risques)

Côté bénéfices, citons d’abord les garanties de sécurité fortes offertes dues à la protection matérielle. L’écosystème TEE est très actif avec de nombreux frameworks pour faciliter l’implantation et l’interopérabilité entre technologies hétérogènes (e.g., Confidential Computing Consortium). Les TEE sont aussi au cœur de la stratégie de « Confidential Computing » des acteurs majeurs du Cloud (Amazon, Microsoft, Google). Enfin, ces technologies sont adaptables aux nouvelles menaces (e.g., canaux auxiliaires) par mise à jour de firmware.

En termes de limites, les TEE nécessitent de trouver des compromis entre sécurité et performances : contraintes sur la taille de la TCB, surcoûts induits par les changements de contexte en bordure d’enclave et par le chiffrement des données. L’interopérabilité est aussi un verrou majeur, avec des barrières d’hétérogénéité multiples (applicatives, architectures matérielles, technologies de sécurité). La prise en main reste un défi, mais se simplifie avec l’intégration des TEE dans les plates-formes Cloud.

Côté opportunités, outre les cas d’usage déjà évoqués, le TEE est très prometteur pour préserver la sécurité lors de la migration d’équipements ou de réseaux en environnement IoT-Cloud – la migration sécurisée et transparente à l’exécution de « payloads » Cloud reste un défi en raison de la difficulté de gestion du contexte de sécurité. Pour protéger les données dans des contextes règlementaires externalisés complexes (GDPR, NIS2, lois extraterritoriales), le TEE s’avère aussi utile en termes de security- et de privacy-by-design.

Enfin, côté menaces, en dépit des multiples attaques par canaux auxiliaires publiées, leur importance est à relativiser en environnement télécom : elles reposent sur des hypothèses (e.g., colocalisation de l’attaquant et de la victime, noyau malveillant, connaissance du code de la victime) qui peuvent être écartées en appliquant les recommandations de l’ETSI.

Parmi les autres attaques, une des plus significatives reste le déni de service (e.g., RowHammer par « bit flipping » mémoire) due à une politique d’intégrité trop rigide. Le détournement d’usage, autrement dit malveillant, d’un TEE dans une infrastructure de confiance reste aujourd’hui encore possible pour cacher un malware en toute impunité. Ces attaques très ciblées sont particulièrement difficiles à neutraliser à un coût raisonnable. Côté business, pour rester dans le jeu de la concurrence, l’arrêt partiel d’une technologie de TEE comme récemment celle d’Intel SGX vers Intel TDX présente un impact certain en termes de migration de technologies pour les clients, remettant en question les investissements réalisés.

Perspectives

Le bilan montre que les bénéfices l’emportent largement sur les risques pour l’industrie des télécoms. Les fondements du TEE restent très solides, avec peu d’attaques réelles. L’écosystème TEE est très vivace, soutenu par les acteurs majeurs du Cloud, avec des technologies flexibles. Les barrières identifiées tendent à se réduire et les opportunités multiples et en croissance forte. Avec l’automatisation croissante, la tentation pourrait être d’adopter des TCB plus larges chiffrant des VM complètes, mais qui pourraient aussi être plus vulnérables. Les attaques doivent évidemment rester un point de vigilance, notamment le déni de service. Au-delà de la dimension technologique, il faut aussi prendre en compte les aspects réglementaires (e.g., GDPR, NIS2, Cloud souverain).

Le potentiel sécurité des technologies TEE reste encore largement inexploité malgré leur large adoption par les hyperscalers dans leurs plates-formes industrielles de Cloud. D’où l’importance de faire connaitre les TEE plus largement et d’y sensibiliser les décideurs.

Ces technologies ont atteint un certain niveau de maturité. Que se passera-t-il d’ici 10 ans ? La prédiction d’IBM pourrait bien se réaliser et les TEE devenir le futur de la sécurité (pour le Cloud, mais pas que) et se diffuser bien davantage avec de nouveaux cas d’usage. Ces technologies émergentes doivent donc être considérées dans une roadmap globale de sécurité pour un opérateur comme Orange.

De belles perspectives à venir et de nouveaux défis à relever pour la recherche d’Orange !

(*) Le « Confidential Computing » comme « prochaine frontière de la sécurité » :

Cette déclaration conjointe de plusieurs Vice-Présidents et CTO d’IBM en charge du Cloud donne une perspective sur les activités récentes et la vision d’IBM pour le « Confidential Computing ». IBM rejoint ainsi les hyperscalers comme Microsoft, Amazon, et Google comme acteur majeur dans ce domaine. Cette tendance générale comme « prochaine frontière » pour la protection des données est notamment identifiée par une étude de l’Everest Group.

Sources :

- Marc Lacoste and Vincent Lefebvre, « Trusted Execution Environments for Telecoms: Strengths, Weaknesses, Opportunities, and Threats», in IEEE Security & Privacy, special issue on Impact of Emerging Hardware on Security and Privacy, vol. 21, no. 3, pp. 37-46, May-June 2023, doi: 10.1109/MSEC.2023.3259801.

En savoir plus :

- Etude SWOT :

- Version HTML : https://ieeexplore.ieee.org/document/10098483

- Version PDF : https://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=10098483

- « Special Issue» IEEE Security & Privacy sur la sécurité matérielle :

https://ieeexplore.ieee.org/stamp/stamp.jsp?isnumber=10137354