En rendant visible l’invisible, la qualité nutritive ou environnementale des produits est augmentée. Il en va de même pour la sécurité.

Un écosystème complexe avec une multiplicité de technologies radio qui coexistent

D’ici la fin de l’année, 12 milliards d’objets connectés devraient être présents sur les réseaux et d’ici 2025, ce chiffre devrait bondir à 27 milliards [1]. La très grande majorité de ces équipements sont connectés à Internet grâce à des technologies sans-fil. Cependant, de manière peut être surprenante pour le néophyte, il n’y a pas un ou deux protocoles sans-fils majoritaires mais un océan de possibilités. Les fabricants font leur choix en fonction de critères de portée, débit, consommation électrique, sécurité et de coût. Ainsi, certains objets utilisent des technologies de longue portée comme le réseau cellulaire 4G ou 5G ou bien le LoRaWAN. D’autres équipements privilégient le Wi-Fi, le Bluetooth, ou des protocoles moins connus comme le Z-Wave, le ZigBee, le DECT Ultra Low Energy et demain Thread et Matter. Cette hétérogénéité des technologies radio, et leurs multiples options de configuration, est une source d’insécurité.

Un faible niveau de sécurité en particulier sur la radio

En effet, la sécurité n’est malheureusement pas encore une priorité pour de nombreux fabricants. Généralement, pour des raisons de coût, l’ensemble des spécifications de sécurité ne sont pas mises en œuvre. De trop nombreux objets présentent des faiblesses matérielles (port de debug ouverts) ou logicielles (prise de contrôle à distance ou installation de malware) mais aussi des vulnérabilités radio. Des chercheurs en sécurité démontrent régulièrement que même des technologies matures comme le Wi-Fi ou le Bluetooth sont concernés (ex : FragAttacks [2] en 2020 et BrakTooth [3] en 2021). Ces failles touchent les plus grands noms de l’industrie et ont des impacts forts pour le client comme le vol de son mot de passe Wi-Fi. Elles sont d’autant plus importantes qu’elles peuvent être exploitées à distance sans laisser aucune trace. Par exemple, n’importe qui dans la rue peut avoir une voiture bien équipée et tenter d’acquérir des informations, ou faire des tentatives d’intrusion ou de déni de service.

De bonnes pratiques de conception en sécurité sont nécessaires mais pas suffisantes

Orange participe activement aux organismes de normalisation pour proposer des schémas de certifications sécurité européens, par exemple à l’ETSI avec la norme EN 303 645 : Cyber Security for Consumer Internet of Things : Baseline Requirements. Cette approche est nécessaire mais n’est pas suffisante. En effet, les choix faits lors de la phase de conception d’un produit se basent sur une photo à date des bonnes pratiques. Cependant, il arrive régulièrement que des vulnérabilités soient découvertes alors que les produits sont déjà déployés. Par ailleurs, le niveau de sécurité global d’un service ne dépend pas uniquement de l’objet, mais d’un ensemble de facteurs comme la sécurité des terminaux et plateformes avec lesquels il échange des données, l’emplacement d’installation (dans un espace public ou pas), ou encore le comportement de l’utilisateur final (ex : configuration d’un mot de passe faible).

Un outil de diagnostic et de surveillance de l’environnement radio

Pour aider l’utilisateur à faire un diagnostic de son niveau de sécurité, des applications de scan radio sont déjà disponibles sur les smartphones. Cependant, celles-ci sont bridées par les contraintes matérielles et les droits accordés par le système d’exploitation. L’innovation consiste donc à mettre en œuvre et breveter un scanner d’ondes radio intelligent. Le scanner dispose de multiples antennes afin de gérer un grand nombre de technologies radio. Contrairement à un smartphone, il est en mesure de visualiser du trafic radio ambiant qui ne lui est pas destiné. Enfin, Il est capable de suivre des communications sur plusieurs fréquences simultanément.

Le scanner est réalisé à partir de logiciel libre auxquels Orange a activement contribué comme Kismet [4], une sonde Wi-Fi. Il intègre aussi des composants développés par Orange comme la brique d’analyse Bluetooth ou l’interface de visualisation. Actuellement, le scanner est un objet dédié. Cependant, tout ou partie de ses composants matériels et logiciels pourraient être intégrés dans une future Livebox.

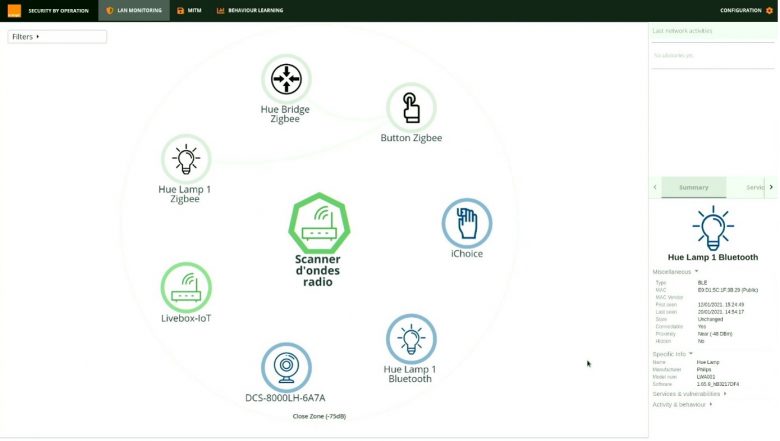

Lors du Salon de la Recherche d’Orange 2021 [5], trois cas d’usage ont été démontrés. Le premier consiste à détecter et caractériser les équipements à proximité radio (dans le domicile ou son proche voisinage). L’utilisateur peut ainsi repérer des points d’accès Wi-Fi configurés avec un faible niveau de sécurité ou des objets émettant des ondes radio à son insu. Le scanner est capable d’aller plus loin que les applications que l’on peut trouver sur un smartphone. En effet, il peut identifier les clients connectés sur chacun des points d’accès Wi-Fi à proximité et les volumes de données échangées. Il peut aussi détecter les objets connectés en ZigBee comme des ampoules connectées.

Figure 1 : Objets Wi-Fi, Bluetooth et ZigBee à proximité radio du scanner

Dans le deuxième scénario, le scanner détecte la possible compromission de données sensibles par espionnage passif des ondes radio. Ces données peuvent être des données de santé ou des secrets comme le mot de passe Wi-Fi de la Livebox. Pour cela, les objets sont mis sous surveillance, au bon moment, par exemple après leur connexion. Le scanner analyse ensuite si des données sont transmises en clair [6], ou bien sont mal protégées comme avec certaines caméras connectées [7].

Enfin, le dernier cas d’usage démontre la détection d’attaques pouvant être émises par un voisin mal intentionné ou un cambrioleur souhaitant déconnecter un objet comme une caméra. Pour cela, le scanner surveille le trafic radio ambiant et repère l’exploitation active de faiblesses connues dans les technologies sans-fil. Ces failles peuvent être une déconnexion forcée d’un objet de son point d’accès Wi-Fi via l’envoi massif de trames de signalisation falsifiées [8] ou bien la création d’un jumeau maléfique [9].

Une innovation pour rendre visible l’invisible

L’innovation est particulièrement intéressante en milieu professionnel. Un ou plusieurs scanners radio bien placés peuvent ainsi lever des alertes sur la base de règles définies par un responsable sécurité d’un site. Ceci permet de déceler des menaces provenant d’objets personnels vulnérables de salariés ou de visiteurs, qui pourraient donner lieu à une intrusion sur le système d’information via des communications radio non maitrisées. Un score de sécurité peut également être établi pour définir une liste de périphériques autorisés dans une zone géographique donnée. Il n’est jamais aisé de mettre une note à un équipement surtout quand celle-ci est mauvaise. Des réticences devront être combattues cependant elles ne sont pas spécifiques à la sécurité. Le même genre d’interrogations a freiné le développement de l’étiquetage alimentaire ou énergétique. Pourtant, aujourd’hui, des labels et des applications indiquent si un produit est bon ou mauvais pour la santé ou l’environnement. En rendant visible l’invisible, la qualité nutritive ou environnementale des produits est augmentée. Il en va de même pour la sécurité. Pour augmenter celle-ci, il faut améliorer la prise de conscience des utilisateurs afin de pousser le marché à s’améliorer.

Le scanner est un outil bien adapté pour mettre sous surveillance les objets connectés. Il est plus performant qu’une application sur smartphone, bridée par les contraintes matérielles et les droits accordés par le système d’exploitation. Il détecte les équipements vulnérables à proximité, les possibles compromissions de données lors des échanges ainsi que les attaques radio. Il aide à la sensibilisation des utilisateurs aux risques et aux menaces. Il donne les moyens de mieux contrôler l’environnement radio.

[1] https://iot-analytics.com/product/state-of-iot-summer-2021

[2] https://www.fragattacks.com

[3] https://asset-group.github.io/disclosures/braktooth

[4] https://www.kismetwireless.net

[5] https://mastermedia.orange-business.com/p?t=mymuQL1DU#/share/media

[6] https://github.com/bmork/defogger

[8] http://users.csc.calpoly.edu/~bellardo/pubs/usenix-sec03-80211dos-html/aio.html

[9] https://ieeexplore.ieee.org/document/9398377