• Pour certains secteurs, le moment utile de l’action est maintenant. Avec Orange Quantum Defender, l’opérateur fournit aux institutions et entreprises concernées un ensemble de solutions pour assurer la continuité de leurs activités y compris à l’ère de l’informatique quantique.

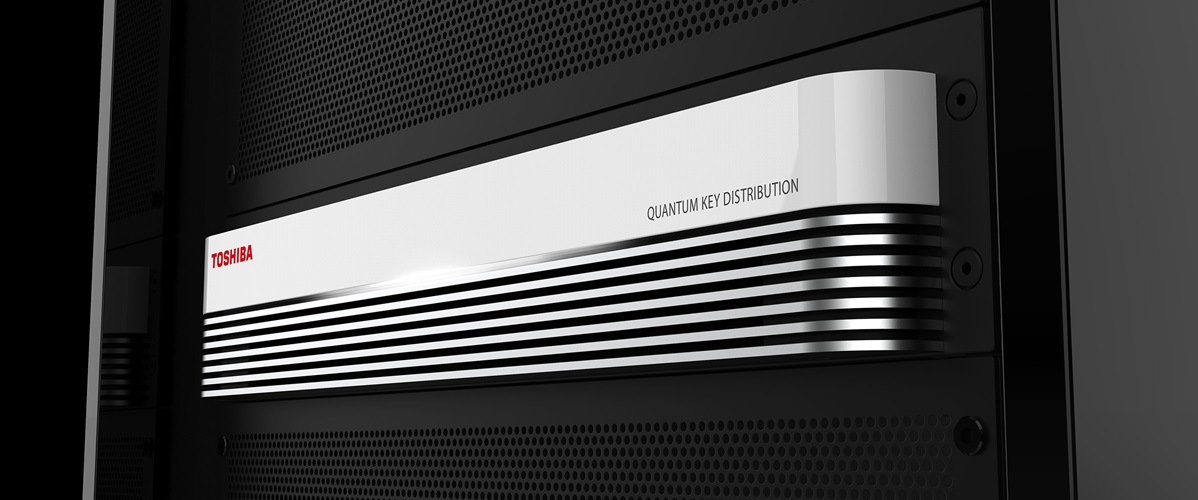

• Certaines des briques de ce dispositif, comme la distribution quantique de clés, utilisent les propriétés quantiques. D’autres non, comme la cryptologie post-quantique, dont les algorithmes fondés sur des problèmes mathématiques plus complexes que ceux utilisés dans les procédés de chiffrement actuels peuvent déjouer un ordinateur quantique.

L’application des lois de la physique quantique au domaine de l’informatique ouvre la voie à des bouleversements technologiques inédits, entre opportunités… et menaces. Ce que l’on nomme la « deuxième révolution quantique », soit l’exploitation des phénomènes de superposition et d’intrication, laisse en effet présager de l’innovation de rupture que serait l’ordinateur quantique, caractérisé par une puissance de calcul sans précédent.

Quantum Defender, une offre en trois couches pour accompagner et faciliter la transition des organisations vers le post-quantique

Course contre la montre : anticiper l’arrivée du déchiffrement quantique

Une telle perspective remet en cause l’efficacité du chiffrement, une des bases de la confiance de l’économie et de la société à l’ère du numérique. Les algorithmes mathématiques sur lesquels se fondent les systèmes de chiffrement à clé publique les plus communément utilisés aujourd’hui – – pourront être facilement et rapidement cassés par un ordinateur quantique assez perfectionné (« pertinent »). « La potentialité d’un tel système, assez puissant et stable pour opérer des attaques quantiques, soulève des questionnements majeurs en termes de sécurité, et tangibles dès maintenant, soutient Benjamin Vigouroux, VP Digital Infrastructure chez Orange Business. Des acteurs malveillants collectent déjà aujourd’hui des données chiffrées, avec l’intention de les déchiffrer plus tard, lorsque des ordinateurs quantiques suffisamment puissants seront disponibles. Il s’agit d’attaques de types Store now, decrypt later [emmagasiner aujourd’hui, déchiffrer demain]. Cette stratégie menace toutes les données sensibles ayant une longue durée de vie, même si elles semblent protégées aujourd’hui. »

Le secteur de la cryptographie anticipe cette évolution. « Il s’agit dès lors pour certaines institutions, en premier lieu pour les acteurs du secteur public et des secteurs de la défense, de la santé et de la banque, de s’y préparer dès maintenant en évoluant progressivement vers des technologies et procédés [post-quantique]. » Aux États-Unis, le National Institute of Standards and Technology (NIST) préconise que les agences gouvernementales soient passées sur des systèmes résistants au déchiffrement par ordinateur quantique d’ici 2035. Cet institut a commencé à normaliser et publier des algorithmes de chiffrement post-quantiques, dédiés à la protection des informations échangées sur des réseaux publics et aux signatures numériques utilisées pour l’authentification d’identité.

Quantum Defender, la cybersécurité post-quantique selon Orange

Le groupe Orange répond à l’enjeu en s’appuyant sur ses équipes de recherche et sur les expertises en matière de réseaux et de cybersécurité d’Orange Business et Orange Cyberdefense. Il se positionne comme facilitateur de la transition vers le post-quantique avec sa nouvelle offre Quantum Defender.

Celle-ci accompagne en premier lieu les organisations dans l’identification des systèmes utilisant une cryptographie vulnérable, la classification des données selon leur sensibilité et leur durée de vie, la priorisation des migrations, puis l’intégration de nouvelles solutions sécurisées.

La proposition de valeur dépasse les prestations d’accompagnement et de conseil. « L’offre inclut une brique baptisée Quantum Safe as-a-Service, dédiée à la partie logicielle de la transition et visant à garantir un accès simplifié, à la demande, aux solutions Quantum Safe appropriées. Une troisième couche est liée aux réseaux et systèmes supportant des communications critiques, nécessitant une sécurisation quantique de bout en bout. » Sur ce dernier point, il s’agit de doubler le niveau de protection en combinant des solutions de cryptographie bien plus robustes (PQC) et des technologies de distribution quantique de clés (QKD), afin de protéger les communications les plus critiques.

PQC et QKD, les outils défensifs dans ce nouveau paradigme

La cryptographie post-quantique ( ) vise à contrer les attaques d’ordinateurs quantiques capables d’exécuter l’algorithme de Shor, qui permet de résoudre les problèmes mathématiques sur lesquels se fondent les méthodes de chiffrement actuelles, en quelques minutes. La PQC repose sur l’application d’équations mathématiques nouvelles et bien plus complexes, comme les réseaux euclidiens, en replacement des algorithmes asymétriques actuels (RSA et ECC). De nombreuses agences de sécurité recommandent une transition des administrations et entreprises vers la PQC au plus tôt parce qu’elle est déployable dans les architectures de sécurité existantes et qu’elle forme une réponse déjà efficace aux attaques Store now, Decrypt later.

La distribution quantique de clés ( ), autrement appelée cryptographie quantique, constitue une approche alternative et complémentaire à la PQC. Elle consiste à exploiter les lois de la physique quantique pour échanger des clés de chiffrement aléatoires de façon sécurisée, par voie optique (photons). La QKD a pour objectif de garantir la confidentialité et l’intégrité des communications auxquelles sont associées les clés. Un pirate qui essaierait de s’introduire dans une transmission causerait une perturbation dans le comportement des photons, qui le rendrait immédiatement détectable, et la clé secrète serait détruite en conséquence, pour être ensuite renouvelée. Les chercheurs d’Orange travaillent sur ce sujet depuis 2017 (projet ParisRegionQCI).

Un réseau quantum-safe en Île-de-France

Ces technologies sont au cœur du « Ring » (anneau) annoncé par Orange à l’occasion du salon VivaTech, une infrastructure rendue quantum-safe grâce à des équipements compatibles PQC/QKD fournis par Toshiba Europe. Partie intégrante de Quantum Defender, cet anneau déployé dans la métropole du Grand Paris permet aux administrations et entreprises de protéger leurs communications critiques face aux attaques actuelles et futures. Dans sa globalité, l’offre Quantum Defender constitue une innovation majeure, calibrée pour répondre aux enjeux de la transformation quantum-safe dans toutes ses dimensions – culturelle, organisationnelle, technique, etc. La mise en place des défenses contre la menace quantique se concrétise.

En savoir plus :

https://www.orange-business.com/fr/enjeux/infrastructure-numerique-evolutive-reactive-securisee/quantum-safe (Orange Business)

Orange, pionnier en technologies quantiques pour la sécurité et l’innovation

Bienvenue dans l’ère post-quantique : enjeux et stratégies pour la cybersécurité (Orange Cyberdefense)

Le RSA (Rivest-Shamir-Adleman) et l’ECC (Elliptic Curve Cryptography) sont des algorithmes cryptographiques à clé publique, fondés sur des problèmes mathématiques, parmi les plus utilisés aujourd’hui. Le RSA, plus ancien, est supporté à travers de nombreuses plateformes telles que les navigateurs web et les e-mails, tandis que l’ECC s’oriente davantage vers des systèmes « modernes » tels que les terminaux mobiles ou les appareils IoT.

Désigne des méthodes ou algorithmes cryptographiques résistants aux attaques d’ordinateurs quantiques.

La cryptographie post-quantique est une branche de la cryptographie qui vise à développer des algorithmes et des protocoles capables de résister à la puissance de calcul des ordinateurs quantiques.

Quantum Key Distribution, distribution ou échange de clés quantiques en français. Protocole cryptographique fondé sur les propriétés de la physique quantique. Permet à deux utilisateurs communicants de produire une clé secrète aléatoire destinée à protéger un message, et de détecter une interception éventuelle par un tiers qui chercherait à en prendre connaissance.

Benjamin Vigouroux

Benjamin Vigouroux